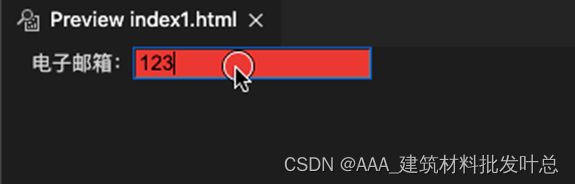

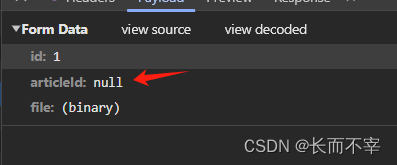

本文介绍: 在若依框架内如果使用上传组件,前端会默认读取文件内容,如果文件格式是html,并且文件内容含有一些方法,如alert()等,就会直接运行可能对系统造成伤害,如果系统需要做安全测试,这属于一个储存型xss漏洞。

在若依框架内如果使用上传组件,前端会默认读取文件内容,如果文件格式是html,并且文件内容含有一些方法,如alert()等,就会直接运行可能对系统造成伤害,如果系统需要做安全测试,这属于一个储存型xss漏洞。

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。