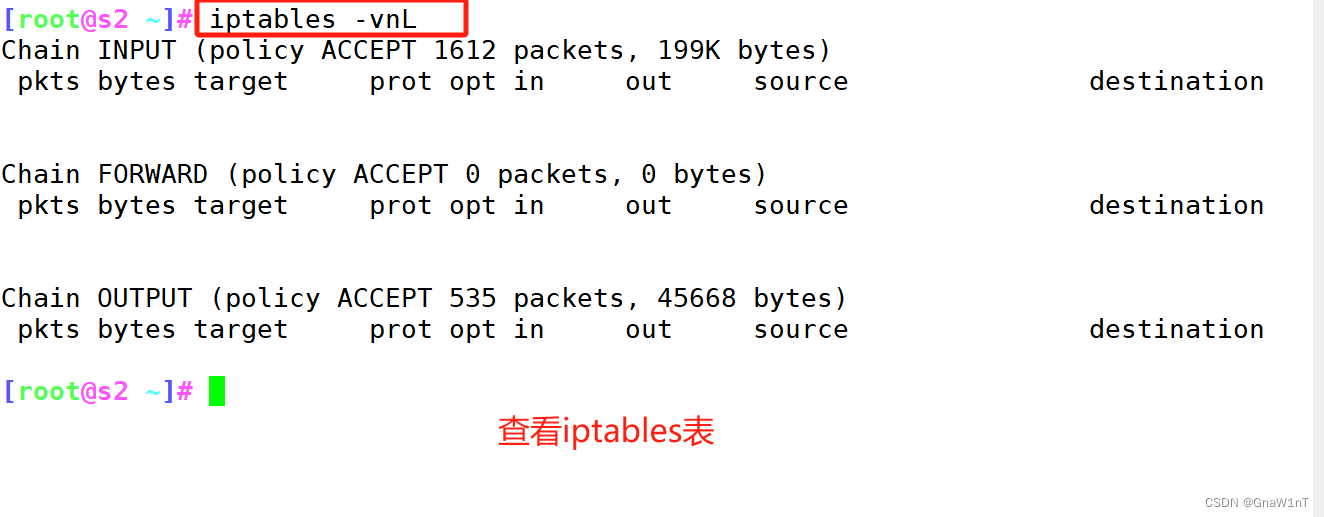

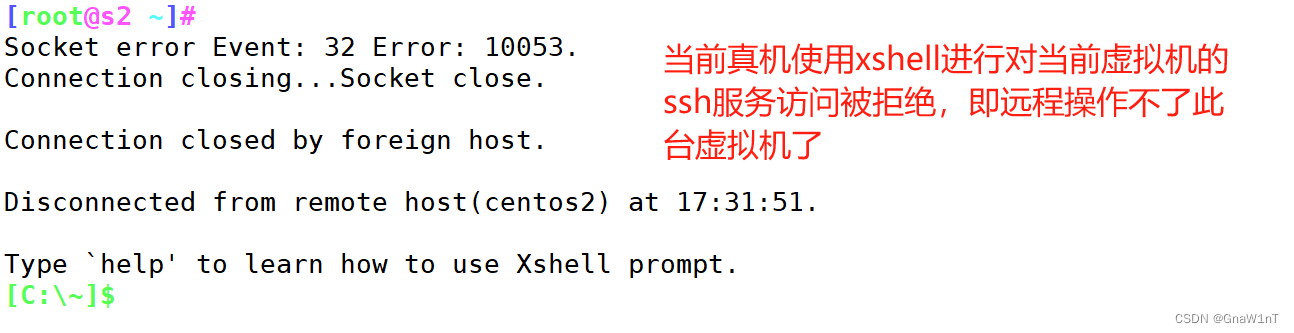

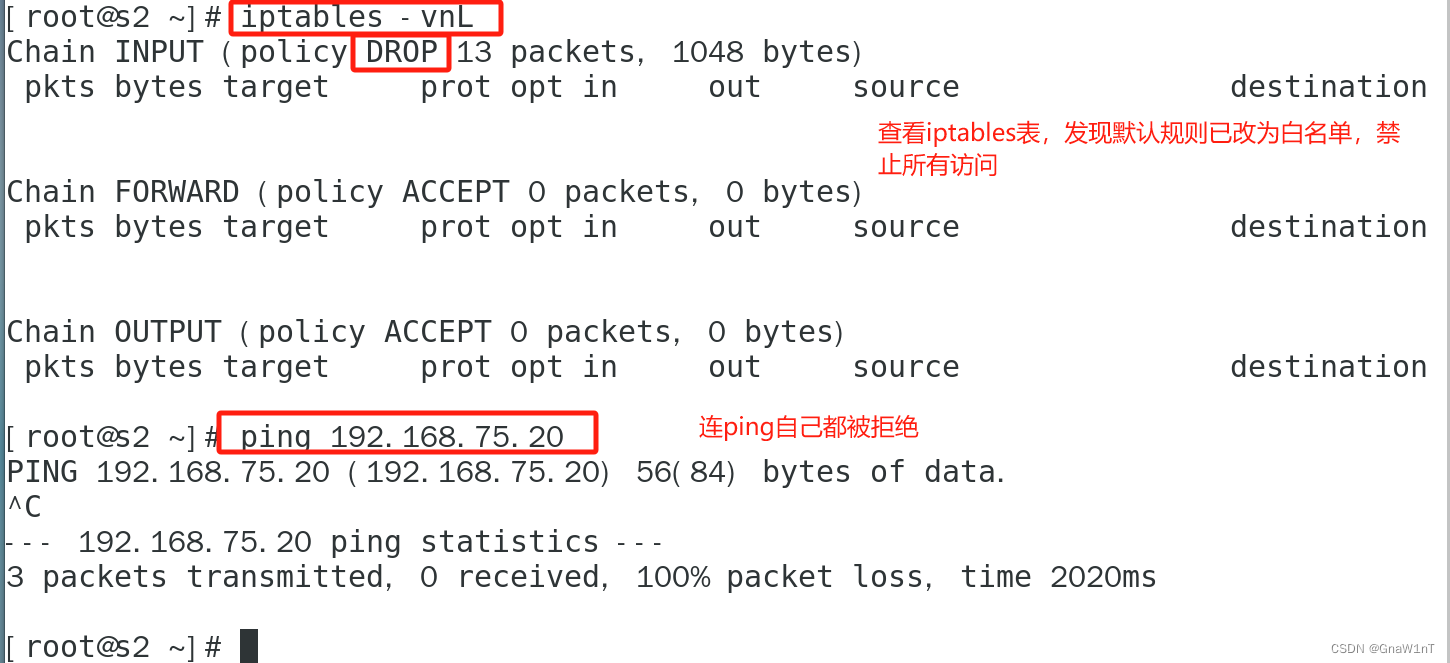

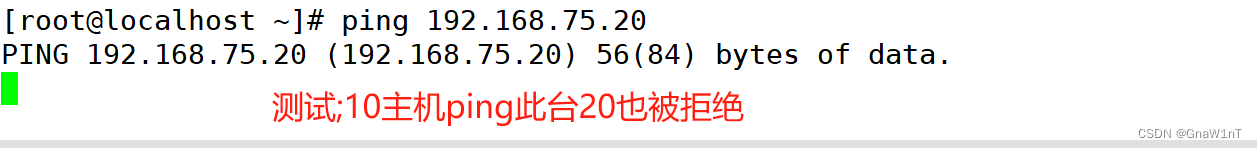

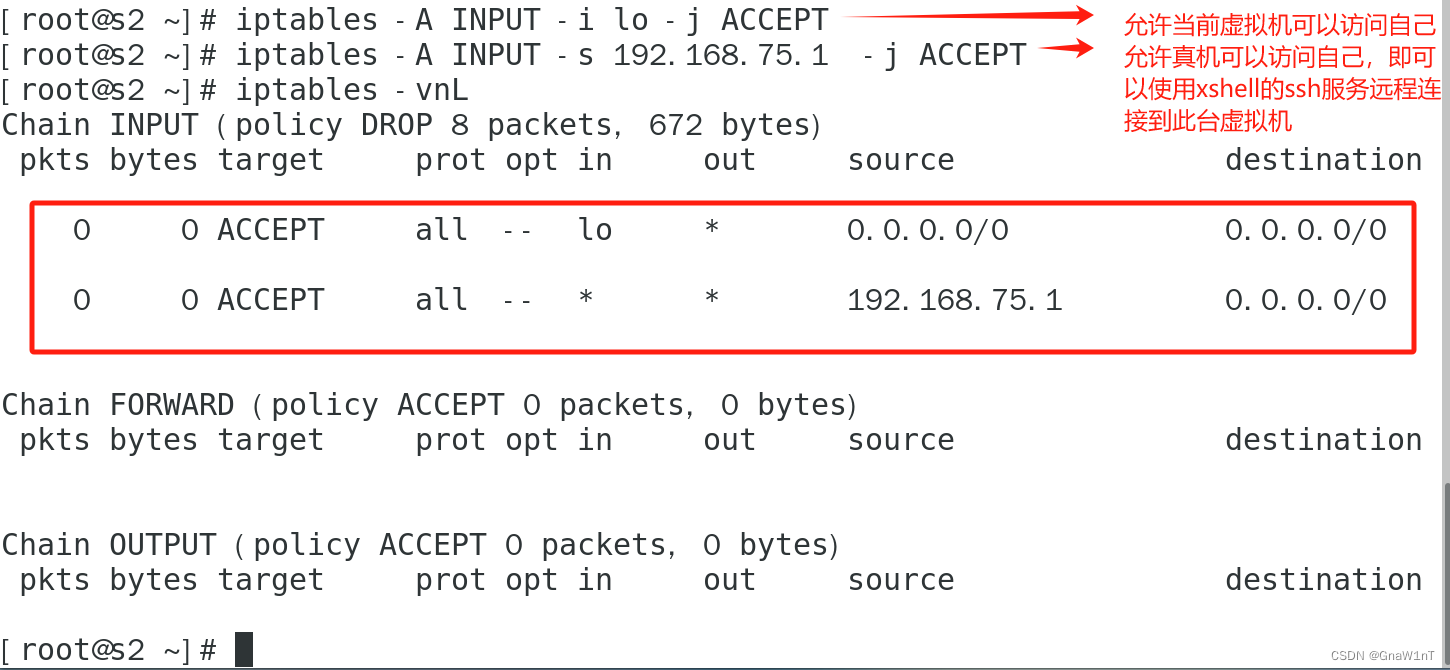

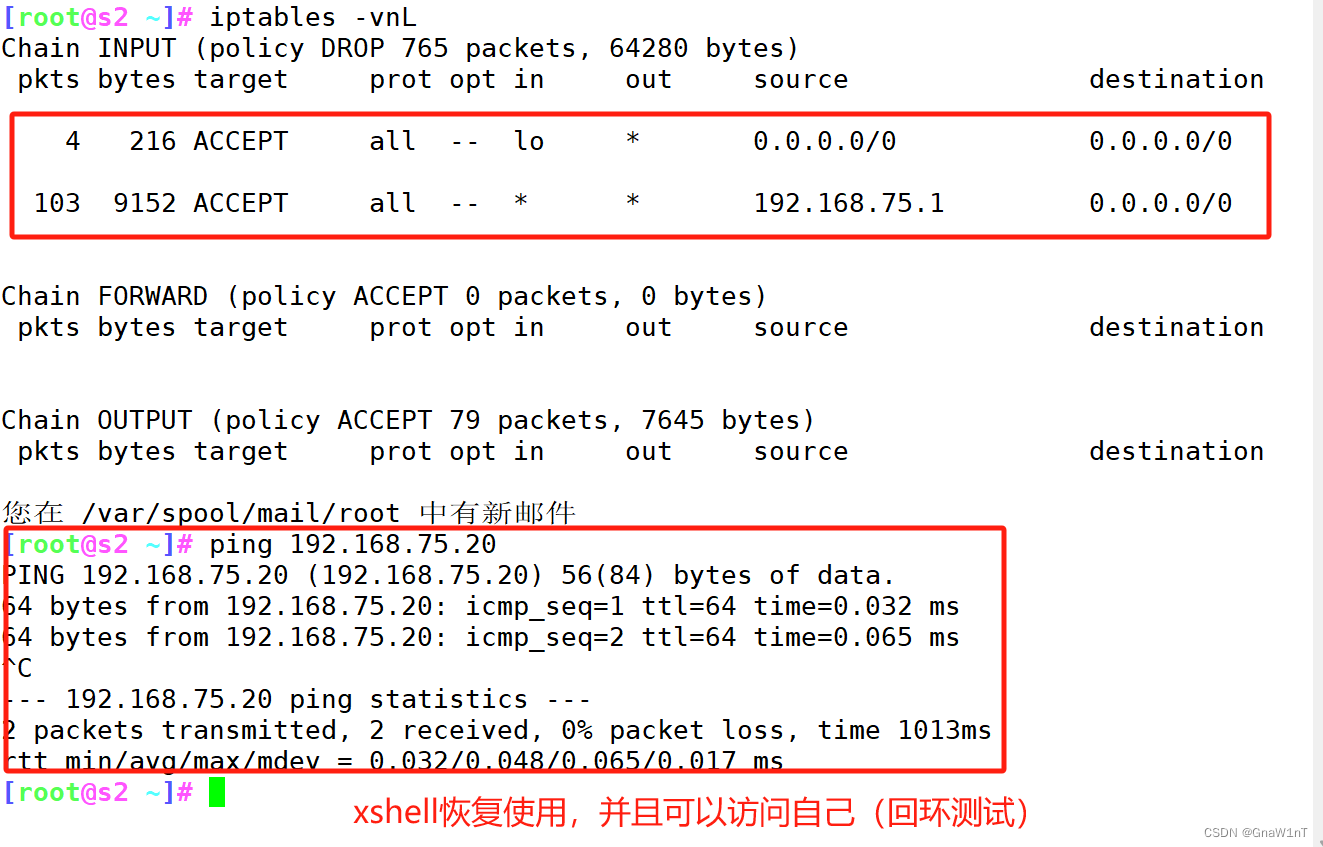

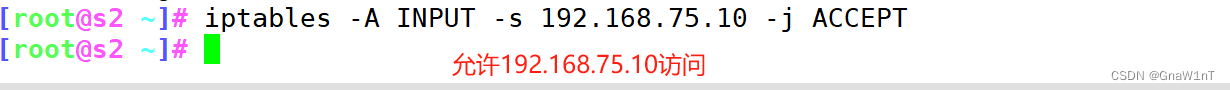

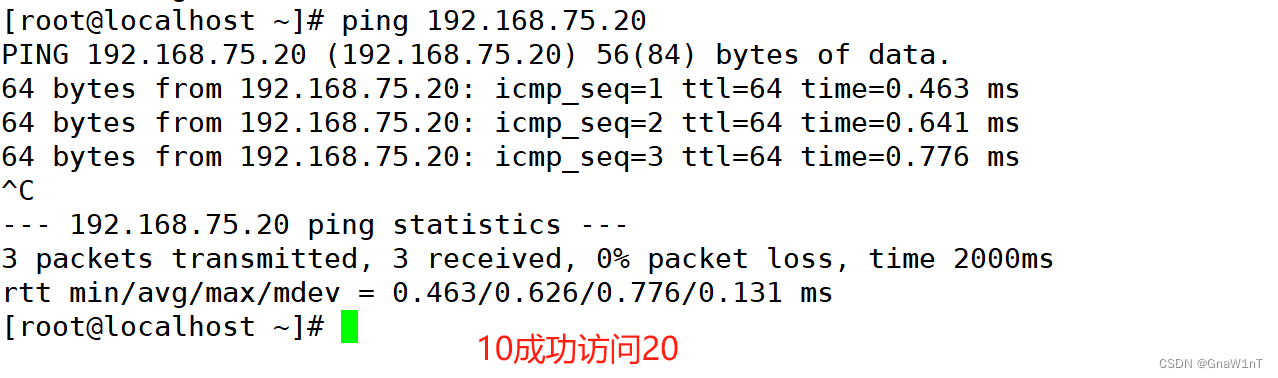

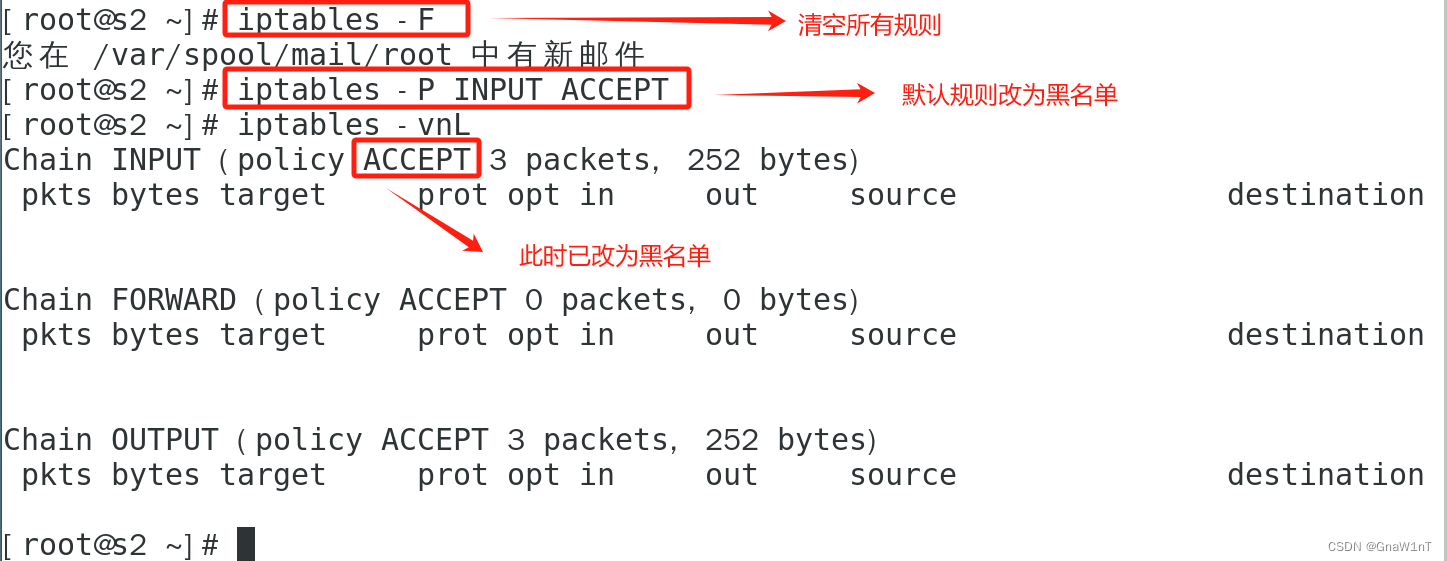

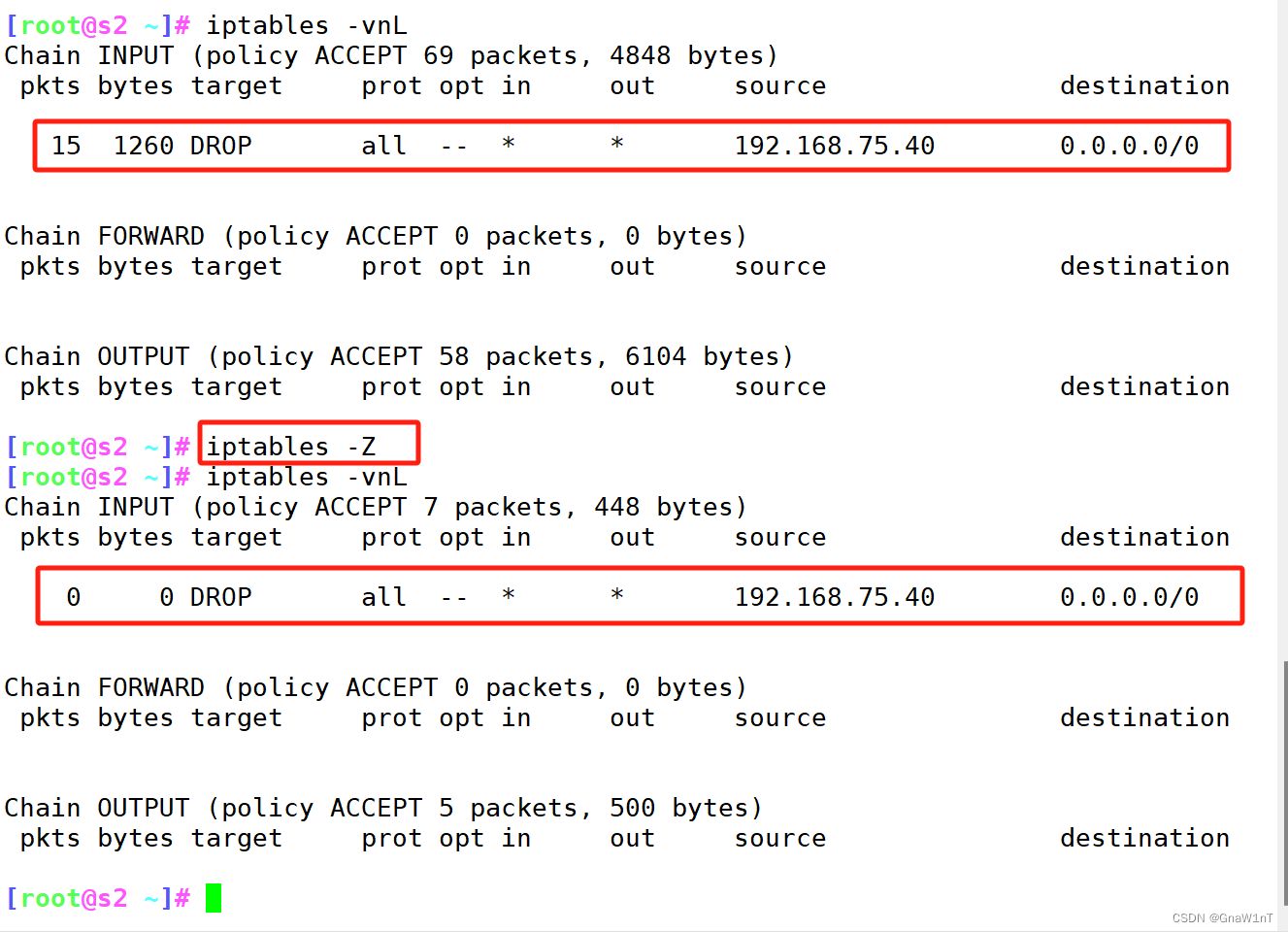

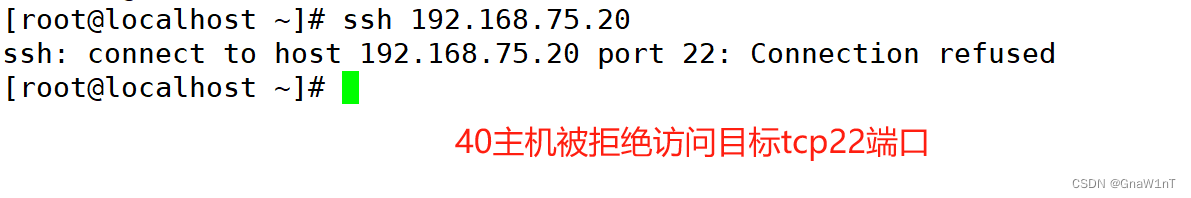

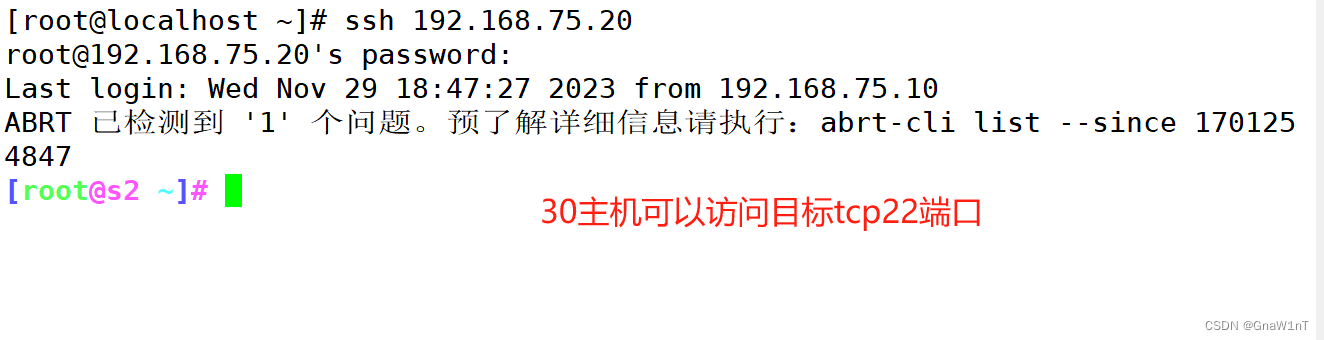

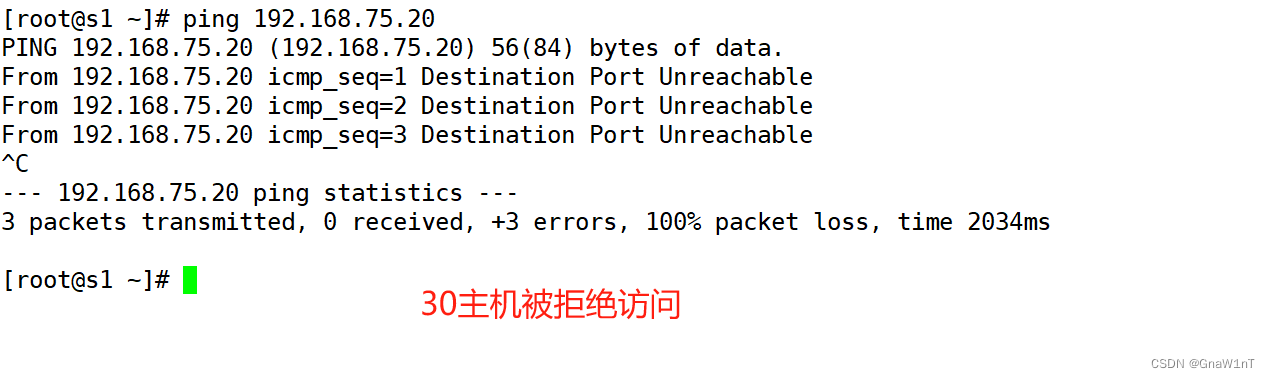

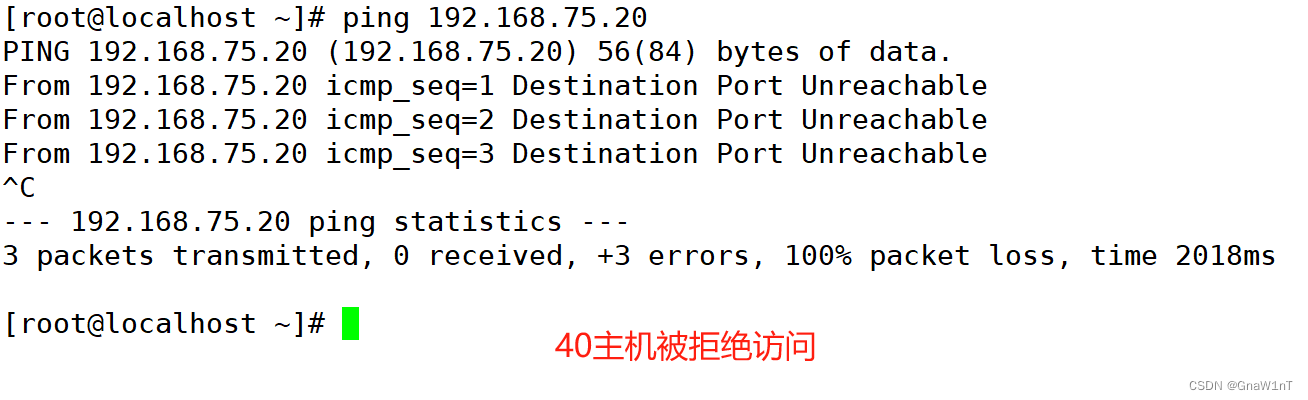

本文介绍: 此时当前主机拒绝所有访问回到虚拟机终端,查看iptables表此时,在白名单中添加一些允许的规则,允许这些规则中的主机可以访问当台虚拟机再去到xshell,看是否能恢复使用再添加另一条ip地址允许访问规则去到10主机看是否能成功访问20主机回到虚拟机终端,恢复默认规则为黑名单。

安全技术和防火墙

安全技术

防火墙的分类

按保护范围划分

按实现方式划分

按网络协议划分

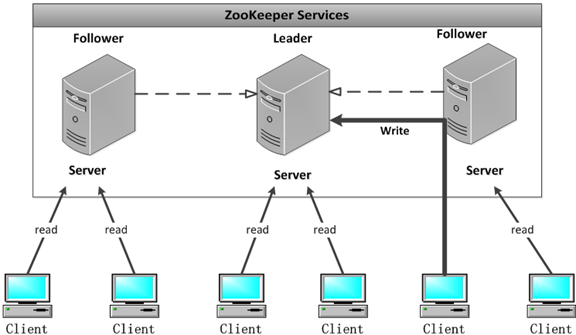

正反向代理

linux防火墙的基本认识

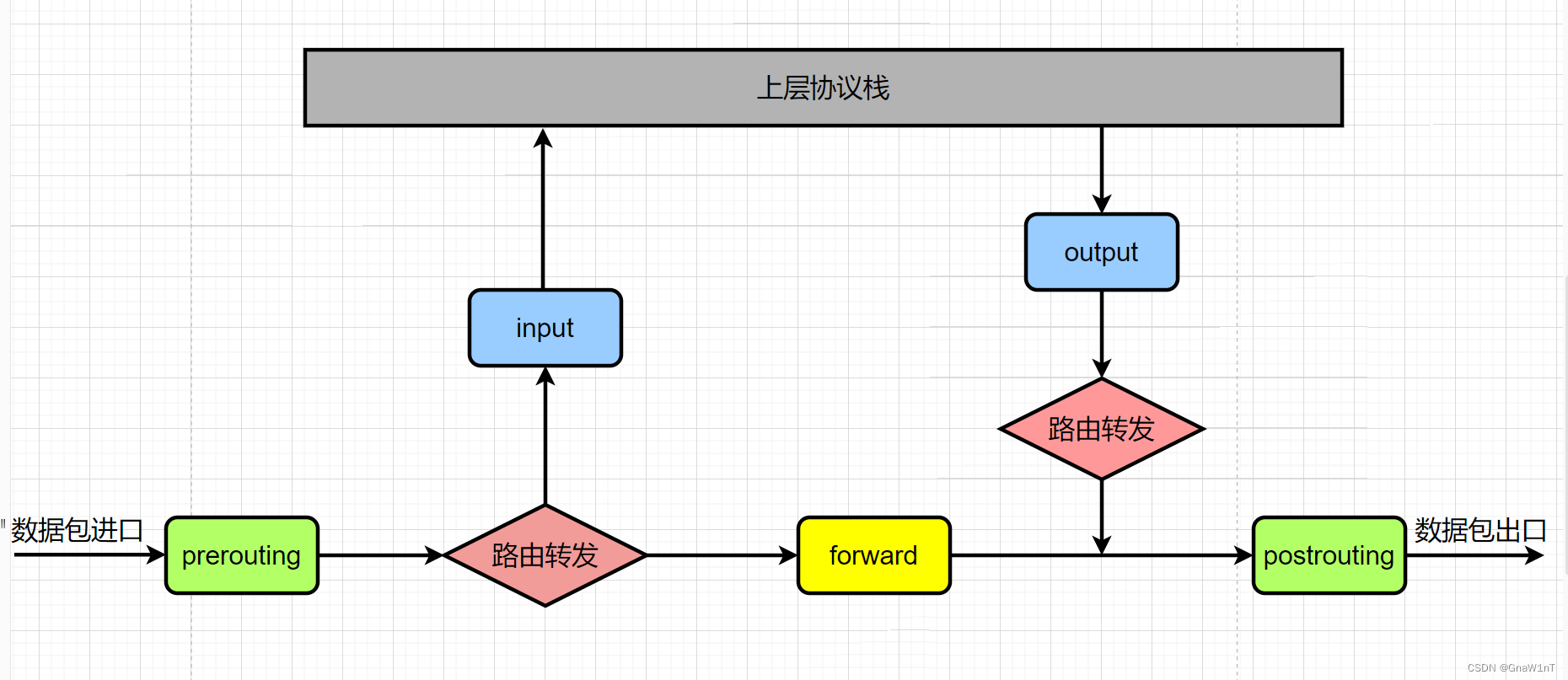

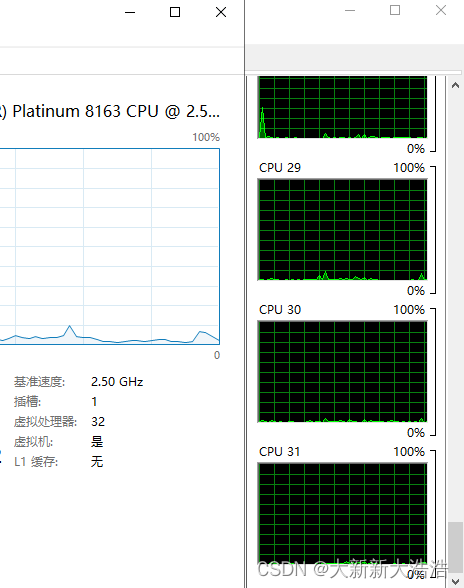

netfilter

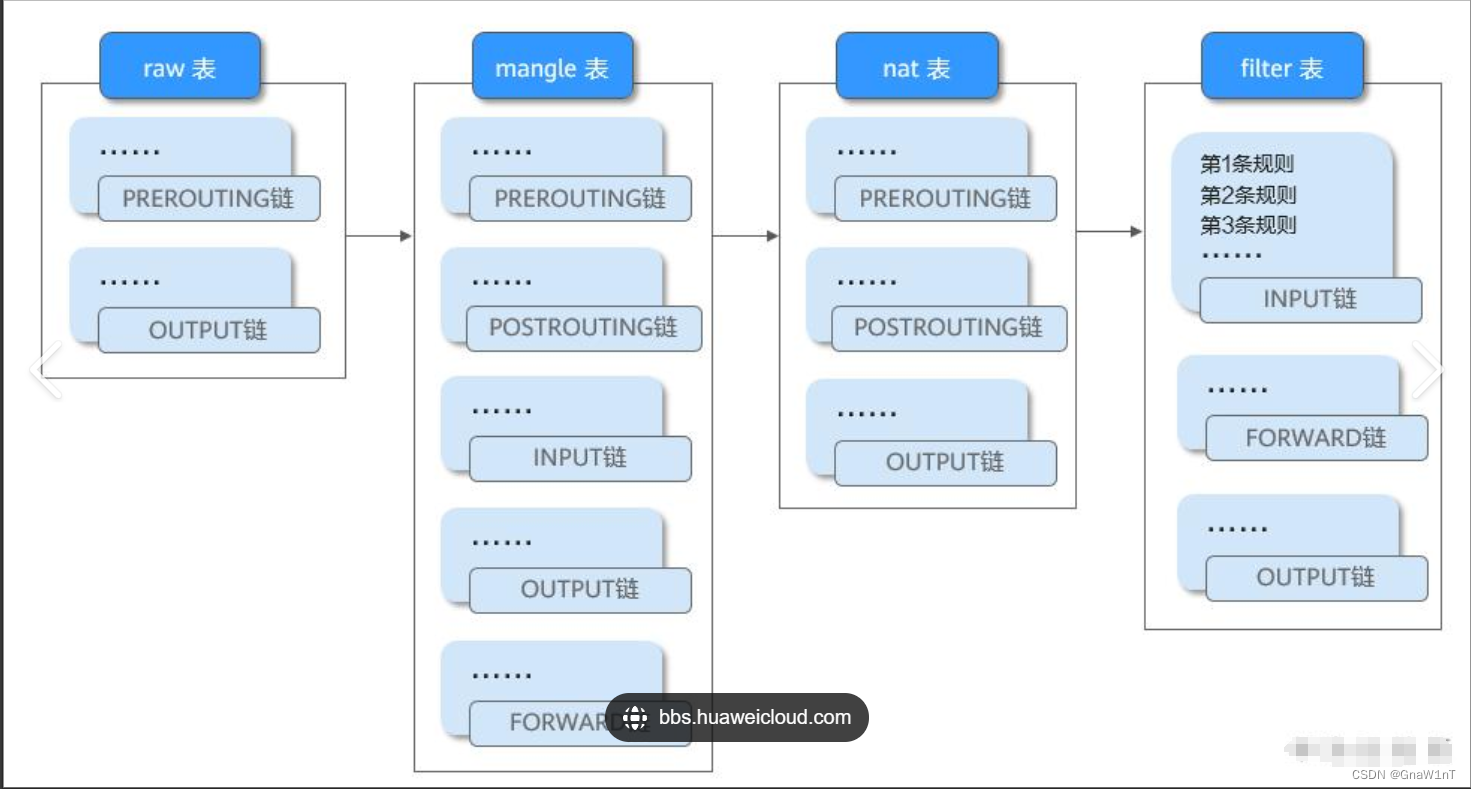

netfiler中的四个表五个链

iptables

iptables的组成

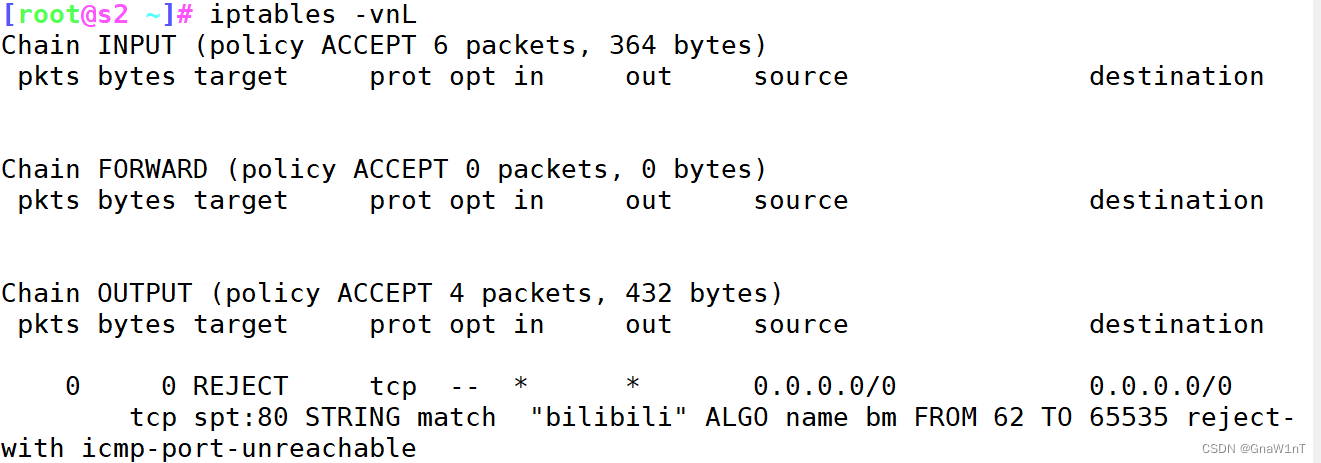

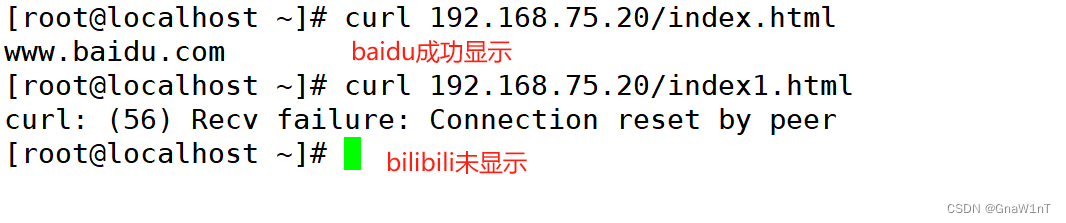

iptables的实际操作

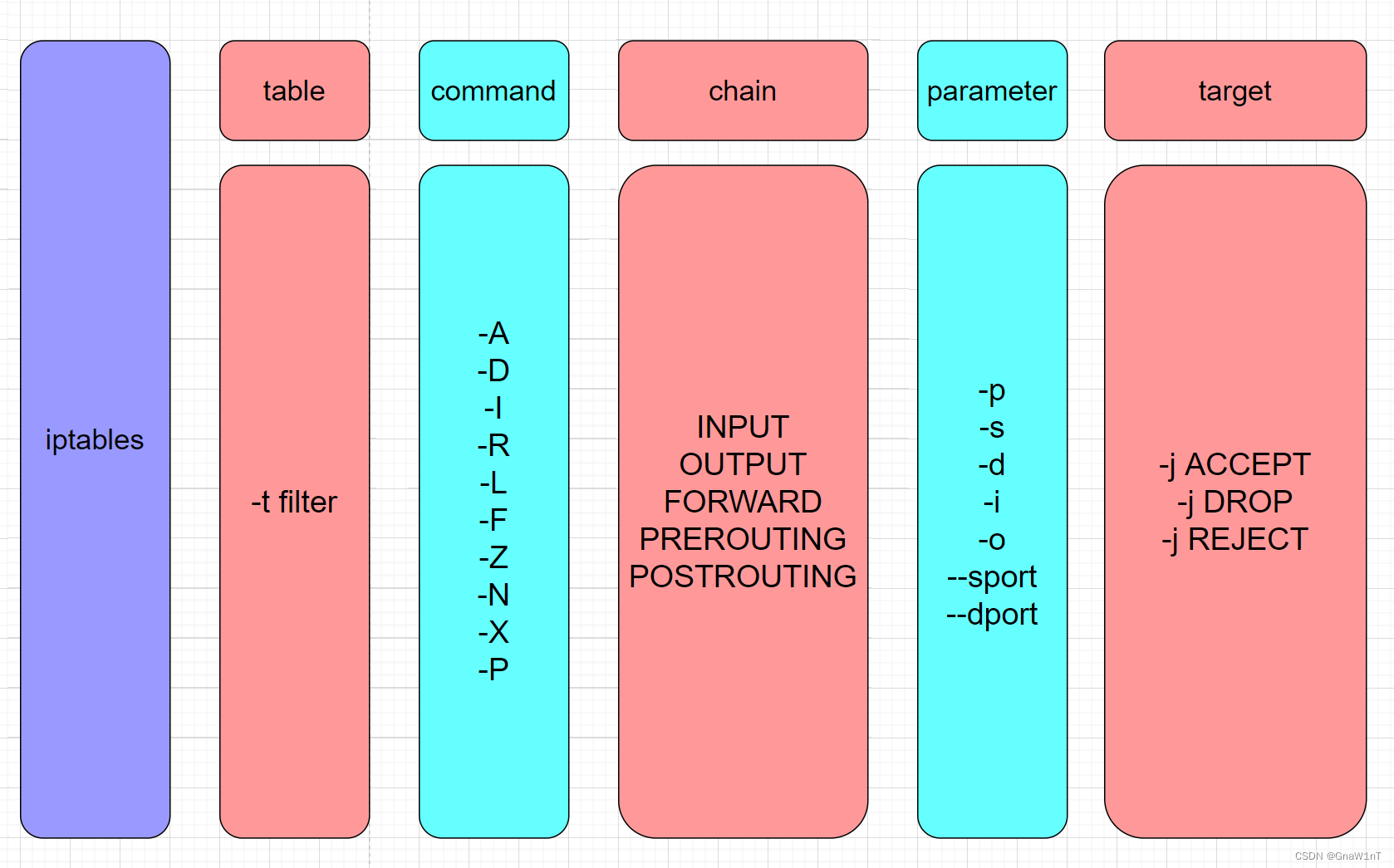

iptables的命令格式

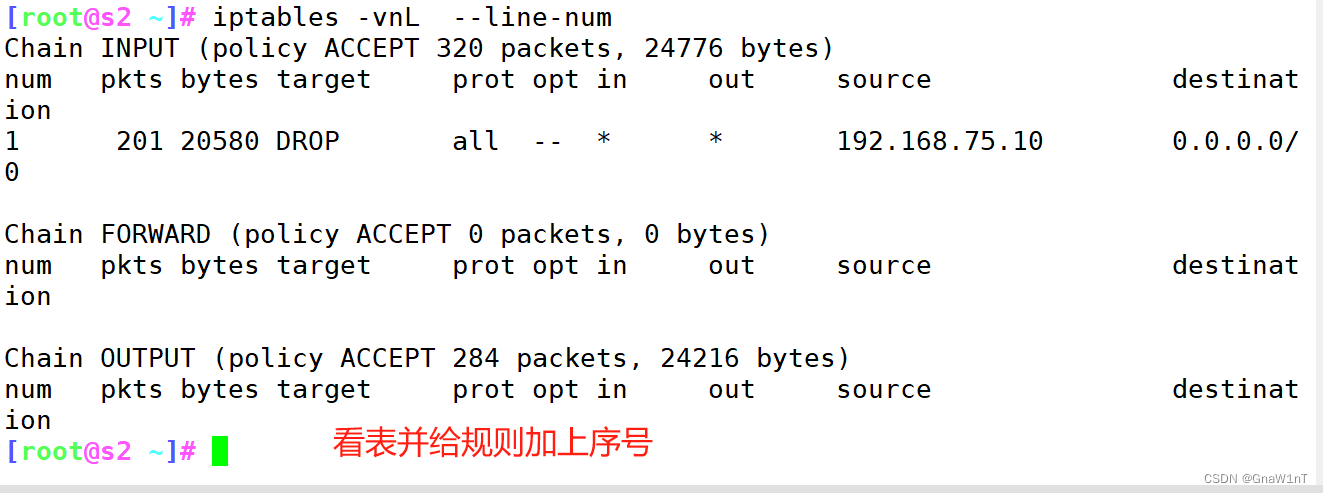

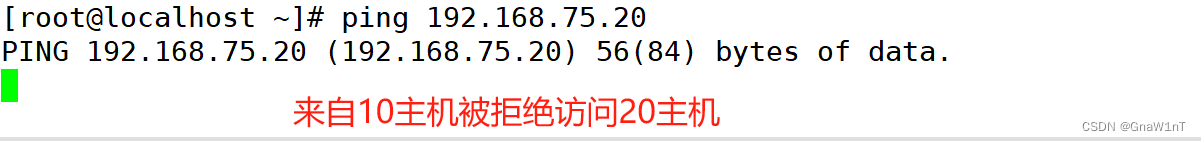

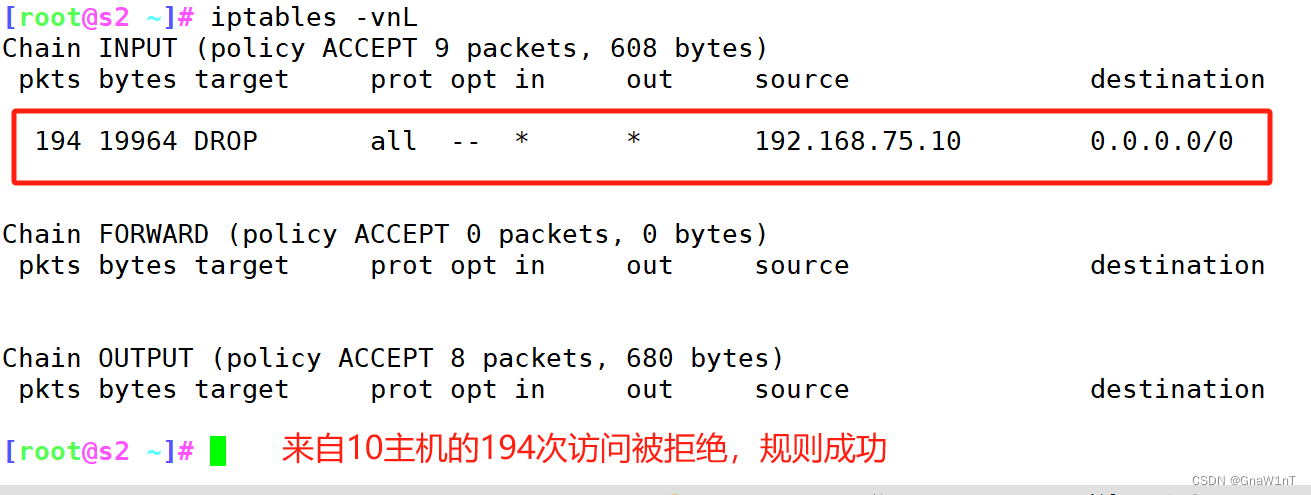

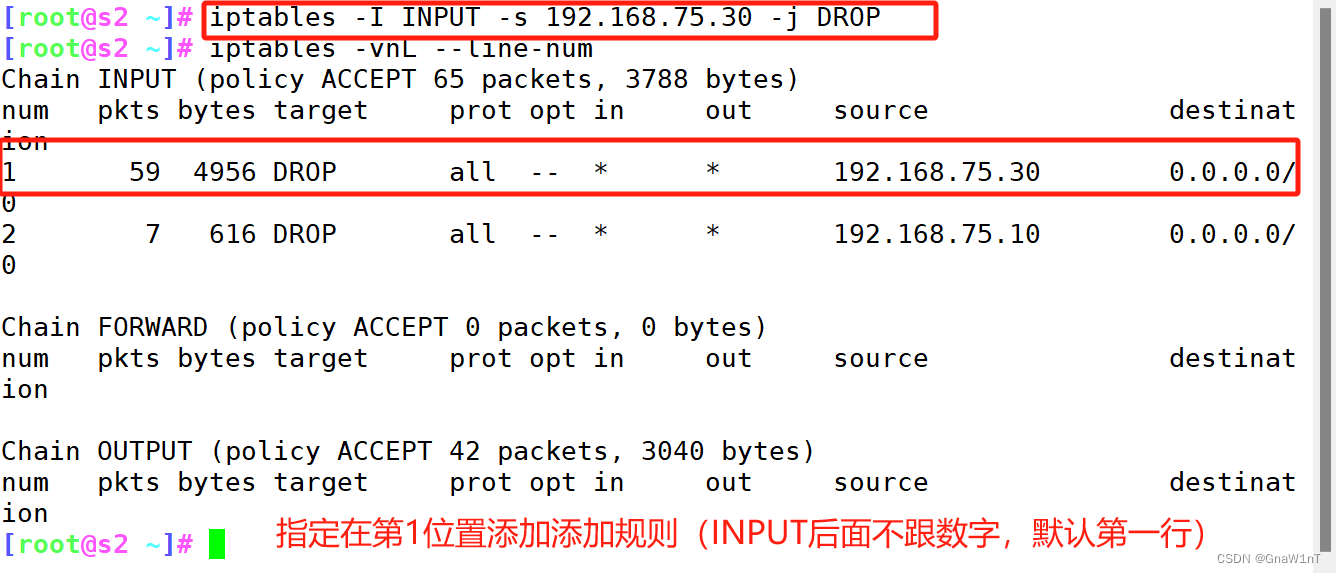

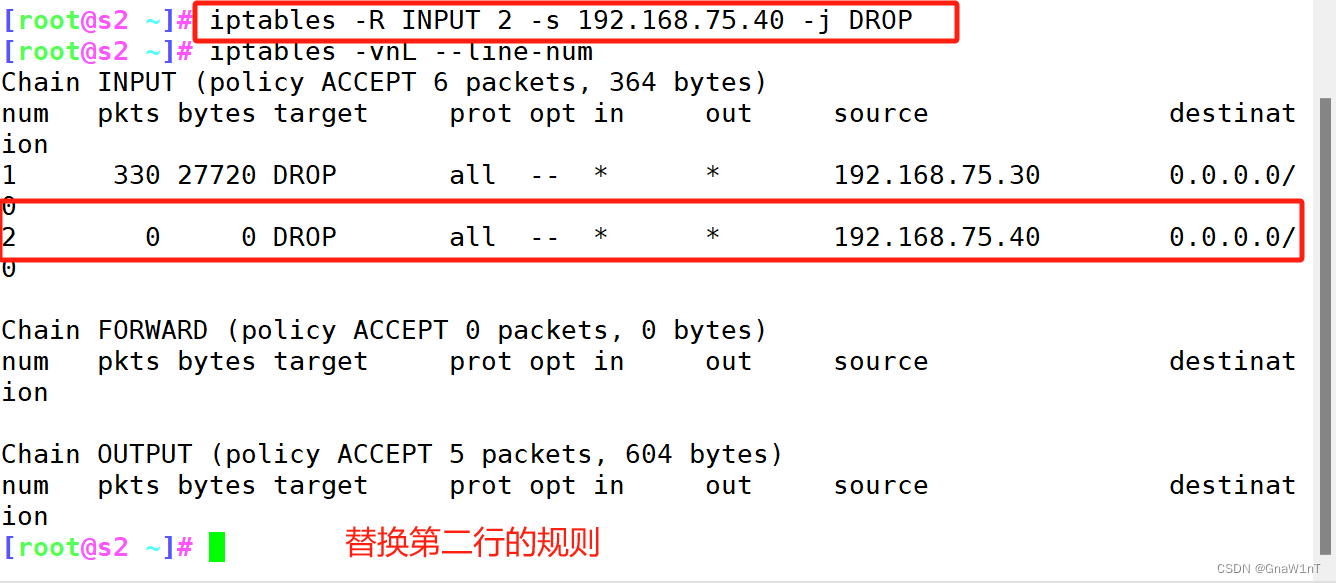

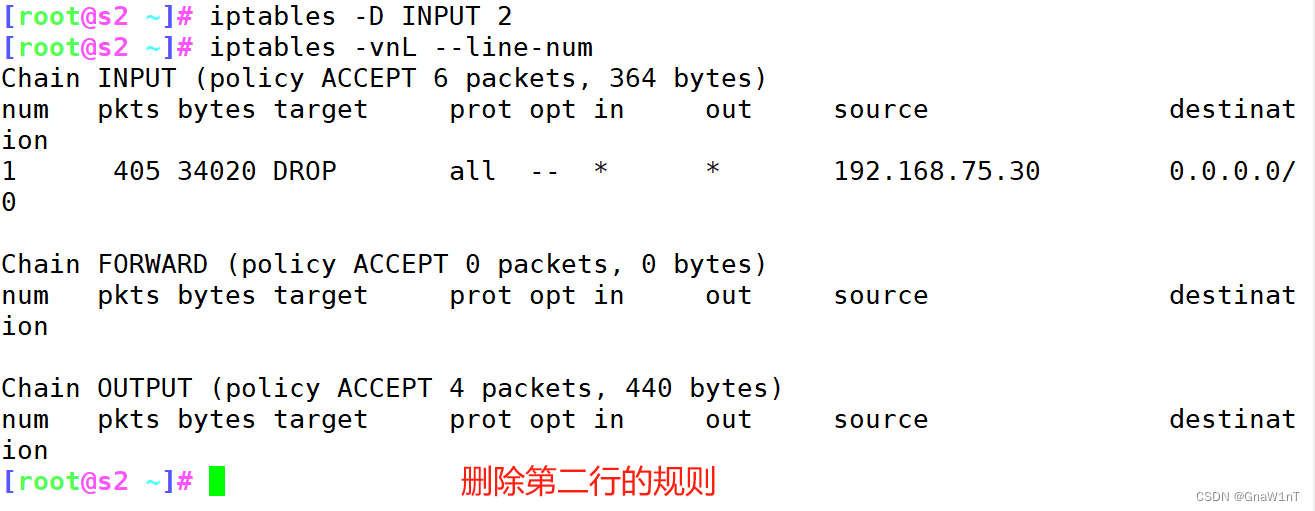

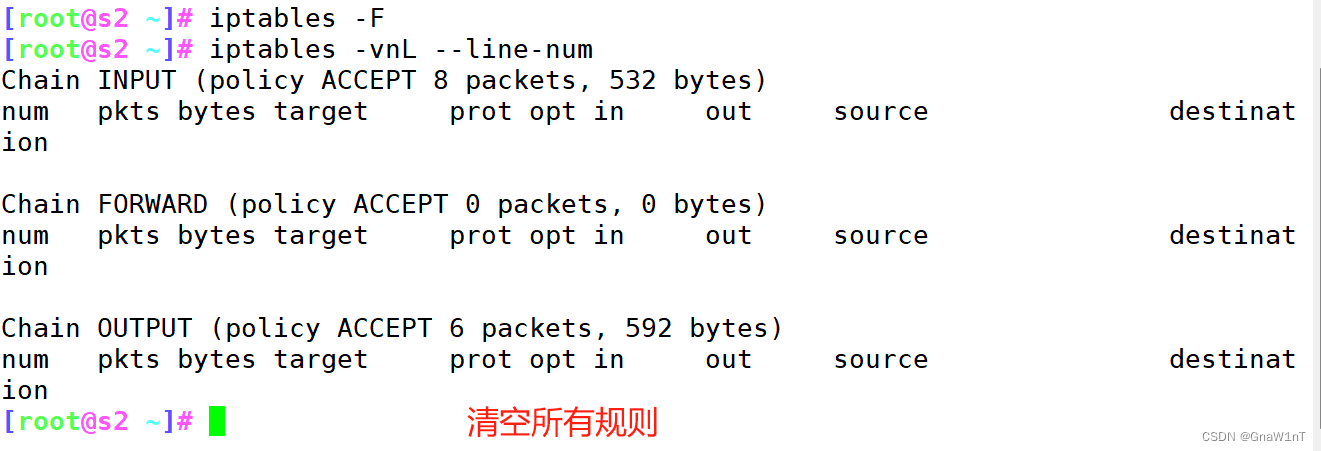

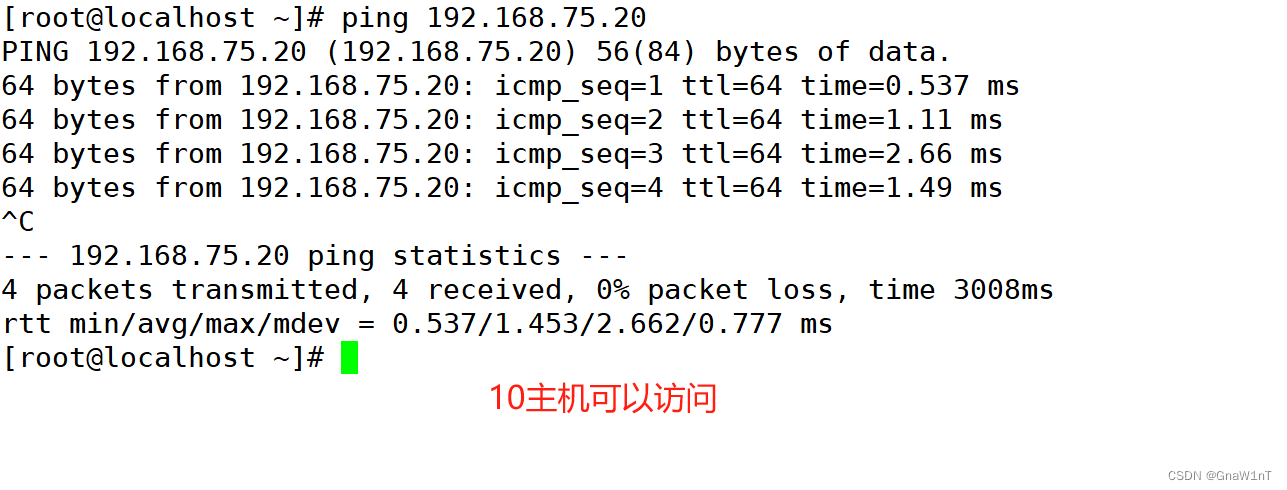

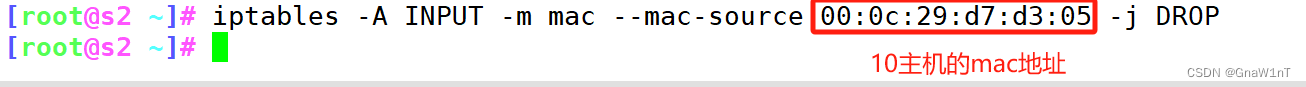

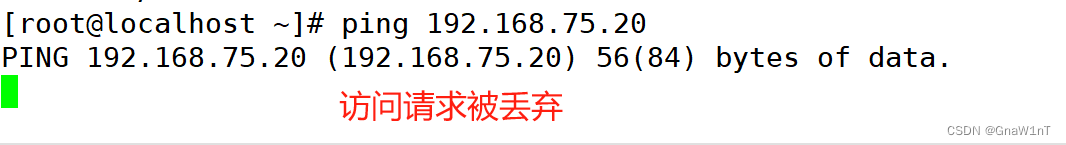

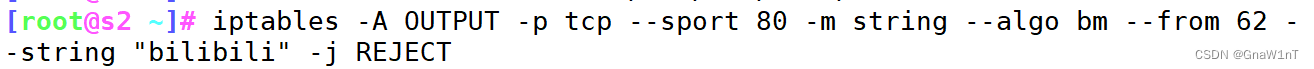

iptables的操作范例

基础操作

扩展模块操作

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。