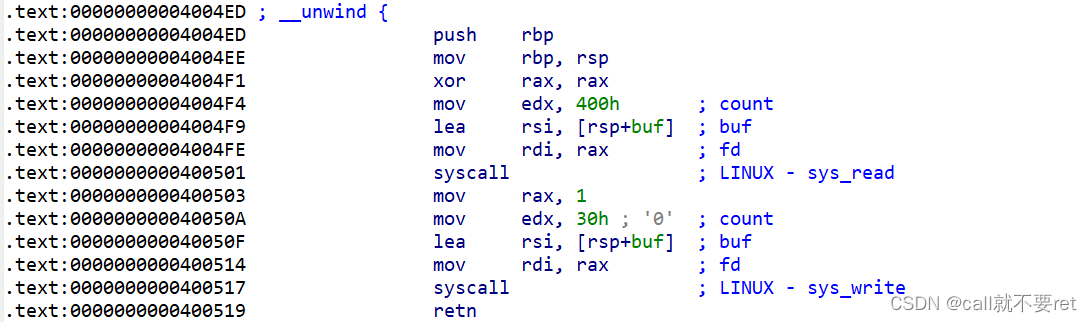

本文介绍: ret_rax_59->ret_400596->pop_rbx->pop_rbp->pop_r12->pop_r13->pop_r14->pop_r15->ret_400580->’a’*56(因为会再次pop_rbx到pop_r15)->pop_rdi->bin/sh参数地址->syscall参数。从上面我们可以看到buf的大小是16,但是write的大小有0x30,肯定是泄露了栈上的其他信息。输入一个字节都能触发段错误,并且还跟了一串不知道啥来的东西,盲猜是栈上的数据泄露。

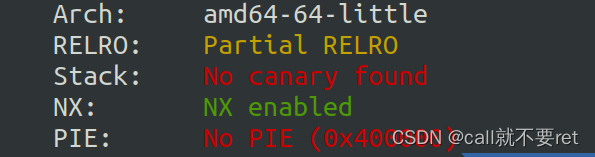

这题是一题ret2csu,先查看下保护:

64位架构的程序,那么传参就是寄存器传参了。开启了NX,也不存在ret2shellocde。接下来黑盒测试下:

输入一个字节都能触发段错误,并且还跟了一串不知道啥来的东西,盲猜是栈上的数据泄露。

紧接着我们进入IDA中分析下程序逻辑:

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。

![[软件工具]文档页数统计工具软件pdf统计页数word统计页数ppt统计页数图文打印店快速报价工具](https://img-blog.csdnimg.cn/direct/09dfbaff3e9a47a9a551dd65fef5d482.jpeg)